外传Internet Explorer 浏览器又发现安全漏洞,可能让使用者暴露于网络钓鱼(phishing)攻击的风险中,连安装最安全版Windows 的用户也难幸免。 针对安全公司Secunia 指称,IE6 的这项漏洞可让骗徒发动网钓攻击,受影响的Windows 版本包括最新安全更新版Service Pack 2及更早的版本,微软公司17日表示已着手调查此事。

网钓攻击通常利用这类仿冒网站,诱骗使用者以为真的上了银行或其他正宗的网站,进而乖乖交出包含信用卡号等个人信息。

根据Secunia 发布的报告,IE浏览器的漏洞容许欺诈者制作一个难以察觉的仿冒网站,逼真程度甚至包含伪造的SSL 数字签名。网钓客还把正牌网站的cookies 挟持过来。

Secunia 首席技术官Thomas Kristensen 说:“问题是,使用者在浏览器里亲眼所见的,却不能信以为真。这可能被利用来诱骗使用者在他们以为可信赖的网站上执行一些动作,但其实那些动作都遭到恶意网站记录和控制。”

对使用者而言,后果可能很严重,但Secunia 只把此漏洞评为“略为紧要”(moderately critical),因为此漏洞无法被用来访问电脑网络。

对标榜SP2 朝加强安全维护迈出一大步的微软公司而言,此消息又是一记挫败打击。微软发言人表示会“积极”调查此瑕疵,并强调尚未传出使用者因此漏洞遭到攻击的消息,同时鼓励用户遵照“保护你的PC”指导方针安装防火墙、更新程序和安装防毒软件。

该发言人说:“调查完毕后,微软会采取适当行动保护顾客,可能包括在每月发布更新的过程中提供修补程序,也可能另外提供安全更新,这要看顾客的需要而定。”他并提到,最新IE漏洞消息未先知会微软,就向大众公布,令微软关切。

Secunia 在报告中指出,新漏洞出在IE6 的DHTML Edit ActiveX控制器,一旦在某些状况下处理“execScript”的功能,就可能出问题,遭有心人士利用来在浏览器中执行恶意源代码,可能让网钓客传发附有仿冒网站连结的电子邮件。恶意网站的URL 位址可能昙花一现,紧接着就把使用者带到被仿冒的网站。

Kristensen说:“问题是,某些传入ActiveX 控制器的信息未经妥善确认,就回传至浏览器,这可能遭人用来植入源代码,以控制在浏览器视窗里显示的画面,同时浏览器以为它真的到访受信赖的网站。”

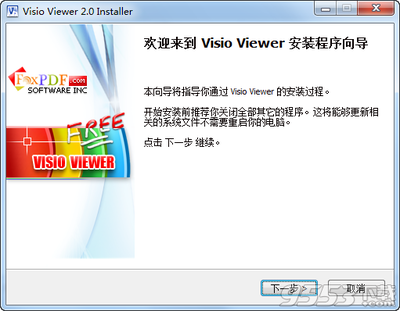

Secunia 已公告此漏洞如何运作的范例,并建议使用者在修补程序发布之前,最好先关闭ActiveX 支持功能。

爱华网

爱华网