来自机制上的防范,比技术上的加密更为可靠——这原本是市场宣传语,却也道出了信息安全的部分本质。

本刊记者 崔瑜

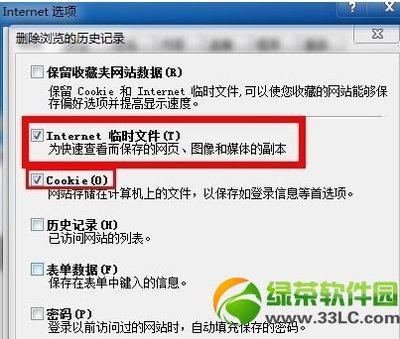

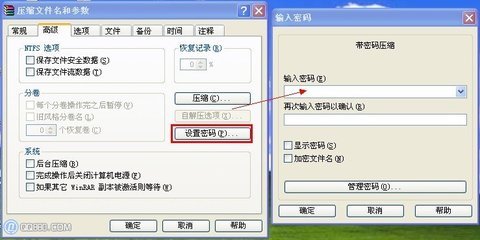

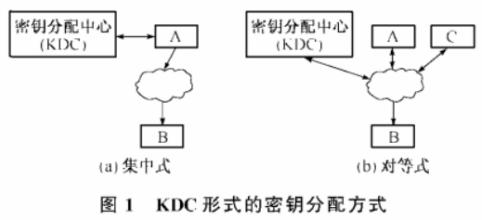

最近一项旨在调查评估SMB市场的《2008年中国企业信息安全现状调查报告》指出,如何确保Windows平台安全和最大限度地降低IT风险已经成为企业必须真接面对的问题。但是更多有关中小企业信息安全的白皮书却指出,防范机制往往比加密技术本身更重要,常用来佐证的观点包括“企业信息安全隐患的重心由防范外网攻击转向防范内部泄密”,以及“以大量资金购置防火墙、防病毒等安全产品只是在企业信息化初期给予安全一定保障。” 一种比较激进的观点认为,内网安全已经成为信息安全的主要威胁,“现有的IT技术难以控制员工在操作权限内对电子文档的修改”以及“拷贝和打印不留痕迹”都成为泄密的主要通道。最著名的一个例子来自摩根斯坦利亚太区前任首席经济学家谢国忠的离职事件,评价新加坡腐败的邮件没有通过电子渠道向外传送,而是采取了打印后带出公司散布的做法,最终导致了对摩根公司声誉的国际影响以及谢本人的黯然离职。 在军事情报部门,很多国家采用这样的做法:在所有的复印机上加密。加密后的复印机有各自的编号,影印出来的文件上会出现该部门名称及复印机编号,一旦文件外泄,凭借这些编号就可以很容易地查出外泄密件的出处。 这种衍生于电子政务、从复印和打印出口进行安全控制,已经成为被重视的一种信息安全手段。就职于日立(www.hitachi.com.cn)与北京工业大学(www.bjpu.edu.cn)合资公司的一位工程师表示,这也是其研发团队正在致力于推出的新产品:“针对打印文件的各种威胁实现切实的安全对策,比如在拷贝检测的同时,可以得知文件在打印输出时嵌入的信息以及打印出的文件在被不正当改写或添加时也能被检测出。”粗略看上去,名为“证书卫士”的这款安全产品并没有太过出奇之处,不过“安全的要点是实用”,日立北工大信息系统的总经理郭庆栓则表示,“类似的产品在日本早有应用,这是日立公共系统的打印安全软件进行本土化开发后的中文软件。” 这种思路值得品味:它的出发点便是假设泄密通道会采用物理的方式而非电子手段。事实上在绝大多数企业里,重系统监管而轻实际监测的现象处处皆是,即使是那些著名的软件厂商也不例外—最近发生在上海SAP(www.sap.com.cn)研发团队的一个事例,即是内部员工将公司内部资料大量打印出售以牟利—而按照通常的内部网络流量监管,如果一次性大量下载或者是网络外传,很容易查出最初的肇事者,但物理的隐形手段显然更加难以管理。

这意味着另一种商机,或者说信息安全的回归正好契合了近年来安全厂商的舆论导向。瑞星(www.rising.com.cn)、金山(www.kingsoft.com.cn)等几家著名的本土杀毒软件厂商从前些年的杀毒软件产品提供商转而宣传自己是“网络安全整体解决方案提供商”,其意也正在于此,在企业级网络产品市场,但凡涉及安全领域,过去划分明确的监控、存储、安全几条产品线,如今也常常被整合进整体方案打包出售,比如赛门铁克、Avaya(www.avaya.com.cn)、H3C(www.h3c.com.cn)等等。有意无意地,厂商们希望造成这样一种印象:机制的安全比单纯的加密技术更能赋予企业完美的防范功能,而这样的安全需要专业的技能和完整的解决方案,当然更重要的,还是乘机把自己对于安全的理念一同贩卖,占据长期的市场。

爱华网

爱华网