5.4 方案/方法ISO 27001标准下的信息安全管理要通过系统地评价一个组织的信息资产所面临的风险来实现,通过控制用于存储信息的系统、技术和媒体中所存在的弱点来实施。ISO 27001的基础是计划-执行-检查-采取行动(PDCA)循环,该循环为ISMS周而复始的创建、发展、运营和维护提供了一个结构。PDCA循环包括了4个周而复始的阶段,如图5.1所示。该图还显示了对PDCA循环的输入参量,该参量是相关方面对信息安全的要求和预期。PDCA循环的每次完成都会填补这些要求和预期与所运营的ISMS的onmouseover=displayAd(1);onmouseout=hideAd(); onclick=linkClick(1);>绩效间的差距。图5.1 PDCA循环 (来源: BS ISO/IEC 27001:2005 BS 7799-2:2005, BSI)|www.aihuau.com|按照世界经济合作与发展组织(OECD)的《信息系统和网络安全指南》 ,组织应该对安全管理采取一种综合的方案,将其视为包括了预防、事件检测和响应、持续的维护、对系统的检查和审核在内的一个过程,该过程适用于从事信息系统和网络安全治理的所有政策和操作层次。通过PDCA循环,ISO 27001:2005为实施下面的OECD原理提供了一个信息安全管理体系框架:● 安全意识。● 责任。● 响应。● 风险评估。● 安全设计和实施。● 安全管理。● 重新评估。5.4.1 ISMS的规划ISO 27001将信息安全管理体系的规划分为4个部分。在组织层次上,要准备ISMS文件,文件中要有对ISMS的背景、范围以及它的运营政策方面的记录。该文件是ISMS与组织高层管理人员之间的一个界面。文件的制订要在理事会的全力支持下进行,它反映了理事会对信息安全管理的态度。ISMS文件定义了:● 组织的信息安全政策,这一政策通过确定组织信息安全的总体方向启动了编制文件的过程。● 适用性声明,该声明通过细化组织对它所定义的ISMS的实施宣告编制文件过程的结束。在这两者之间是建立ISMS的艰苦工作。我们首先叙述信息安全政策的要求,然后再叙述适用性声明。信息安全政策信息安全政策应该包括管理层对信息安全的承诺及意图的清楚表述,该表述要与组织的企业目标以及所有的法律法规相符合。它要简要地解释在建立ISMS时在有关安全政策、原则(包括OECD的指导原则)、标准、合规要求、组织的安全学习、职责和动机、业务连续性和事件报告等方面所做出的选择。它要给出评价信息资产面临的安全风险的标准。它支持ISMS并对过程的可追踪性和可重复性很有帮助。信息安全政策记载了信息安全对于组织的意义,包含了信息安全的界限、背景、范围和安全目标。它应该定义出组织对风险评估——对违反某一资产安全要求的可能性与影响做出评价的过程——系统思维的框架,还应该定义哪些属于可接受风险以及应该如何降低不可接受的风险。信息安全政策应该以容易理解的方式写成,并引起所有那些行为受到ISMS辖制的人的注意,或者,更普遍一些,引起所有会受到ISMS影响的人的注意。一个外部的评估人也会希望从信息安全政策中理解信息安全对组织所具有的意义,这一意义反映在安全政策、原则、标准、合规要求等会影响组织信息安全思维的那些方面。一个外部的评估人希望了解:● 设计ISMS的目的是要应对哪些法律、法规和合同方面的要求。● ISMS将如何在组织中传播。● 有关个人的职责以及对信息安全事件的报告结构。● 违反信息安全政策的后果。信息安全政策检查信息安全政策将定义对ISMS——包括信息安全政策本身——进行管理检查的安排,以确保组织环境、业务情况、法律条件或者技术环境方面的变化不会降低ISMS的适用性、充分性以及/或者有效性。资产识别、风险评估和风险处理为了标准起见,一个组织的特征被归为它所处的业务或服务领域、它的位置、它的资产以及它的技术。这些变量决定了组织所面临的信息安全威胁。ISMS的背景也就是受保护的部分与组织中的其他部分以及企业环境所具有的关系。在ISMS的背景下,ISMS的范围决定了需要被ISMS保护的信息资产。在定义了信息安全政策之后,有三项任务可以开始启动,这三项任务要在所有在ISMS背景和范围内的组织部门中依次开展:● 资产识别。● 风险评估。● 风险处理。图5.2显示了不同阶段的任务构成。图5.2 资产识别、风险评估与风险处理的过程资产识别阶段T.1:识别处于风险中的资产。对于ISMS背景和范围中的每项资产,资产的安全要求——表现为对保持它的私密性、完整性和可用性的需要——都要被分析。每项资产都要被指定一个主人,该项资产的信息安全属于这名主人的职责。组织应该建立并维护一个资产清单或者登记簿,其中记载有资产的主人、价值、信息安全要求(表现为私密性、完整性和可用性)和位置,应该对保护该项资产的全部过程做出定义,其中包括该项资产的哪些使用可以被接受。风险评估风险评估的目标是,按照在信息安全政策中记载的组织对风险的思维依据所识别资产的实际情况,对风险进行识别、量化并确定其优先级别。阶段T.2:风险分析。确定信息资产所面临的潜在威胁应该有一种系统的做法。一个威胁是破坏信息资产的信息安全要求的机会,它未必会实现,但的确存在。

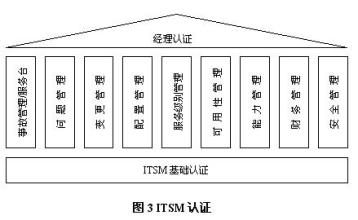

阶段T.3:弱点分析。弱点为威胁转变成对资产的一次成功攻击充当了媒介。弱点是在资产的防卫方面存在的薄弱环节,它应当通过控制的手段得到修补。阶段T.4:评估其影响。如果资产的信息安全要求被一次成功的攻击所破坏,资产就会受到损害。对每一项资产的信息安全要求,破坏造成的影响都应当被确定。阶段T.5:风险评估。如果资产的信息安全要求被一次成功的攻击所破坏,资产就会受到损害。这可以从两个方面描述:● 影响:破坏让组织付出的代价,以前一阶段中确定的破坏对资产的影响为依据。● 可能性:攻击取得成功的机率。对组织的风险等于可能性与影响的乘积。阶段T.6:识别并评价处理风险的选项。从信息安全政策中记载的对风险明确的态度,可以确定出哪些可接受的对信息资产的风险。同时,对那些无法接受的风险,处理风险的选项就要被评估。这些选项是:● 避免或者转移风险:例如,通过处置面临风险的资产或者对资产投保,显然,处置资产并非总是可能的。● 控制风险:就是通过采取措施减少资产的弱点来降低资产的风险。在这种情况下,要为风险赋予一个处理的优先级别。风险评估任务形成的文件应该提供所有真实风险都经过了评估的证据,同时,也要对每项资产的评估结果——接受、避免、转移或者控制——的合理性做出说明。风险处理阶段T.7:选择控制目标与控制对策。在风险处理中,对于每一种经过优先级别评估需要降低的风险,要为其选择一个控制目标,该控制目标对如何修补同风险有关的弱点做出了说明。每项控制目标都要通过选择一种控制(对策)来实现。在ISO 27001:2005中有39项控制目标和超过150种控制可以选择。控制可以从ISO 27001:2005的控制集中选取,也可以从其他地方选取。风险应该按照优先级别来处理。作为控制选择的一部分,应该确定一个检查和维护的计划和评价控制效果的标准。管理层应该正式同意资产识别、风险评估和风险处理阶段的结果,还必须特别注意对残余风险的评估。组织应该争取管理层对实施和运营ISMS的授权。适用性声明适用性声明正式地记载:● 就选择什么控制目标和控制对策所做的决定,以及为什么这样选择的说明。● 目前,哪些控制已经被实施,并且在发挥作用。● 标准中的哪些控制没有被实施,每个决定的理由是什么。对每种控制,适用性声明的措辞都应该是一种对控制要求的描述,该标准必须足够详细以至于能够使第三方审核员理解组织决定做什么以及为什么这样做。有时候,将论证材料和/或背景材料包括进来也是合理的,包含了论证或者背景的支持文件也应该被提及。5.4.2 执行阶段此时,就可以进入PDCA循环的执行阶段了。离开这一阶段时,组织将拥有一个已获实施的ISMS在降低关键信息资产的风险了。在适用性声明中详细论述的理论在这里得到了实践。为了做到这点,组织要拟订并实施一个风险处理计划,该计划将识别恰当的管理信息安全风险的管理行动、资源、职责和优先级别,并通过实施服务导向架构(SOA)中选择的控制来达到控制目标。组织将需要定义如何监测风险处理的有效性。这会为PDCA循环的检查阶段提供输入。组织还将需要在所有控制实施会影响到的领域,实施培训和宣传计划。组织将实施能够支持对安全事件进行即时检测并对其做出反应的程序和其他控制(见5.4.3)。5.4.3 检查阶段在检查阶段结束时,一份关于所运营的ISMS(由执行阶段得到)的onmouseover=displayAd(1);onmouseout=hideAd(); onclick=linkClick(1);>绩效结果和对目的的适用性的报告将会被提交给管理层以便对体系的有效性做出评价。体系过程的绩效将根据ISMS政策、目标得到评价和测量,并且在经过PDCA循环后,也根据对体系运转情况的实际经验来评价和测量。5.4.4 采取行动阶段在管理层检查之后,根据对ISMS内部审核和管理层检查的结果以及其他相关信息,组织将会采取纠正和预防措施来实现ISMS的持续改进(改编自ISO 27001,第vi页)。

爱华网

爱华网