IT技术虽然便捷,但带来的麻烦却也花样繁多。

今年5月,花旗银行金融部门对外宣称在运输途中丢失了一盒计算机磁带,磁带中包含有390万客户的姓名、住址、社会安全号码、银行帐户号码、历史支付记录和个人贷款的详细信息。2004年6月,加拿大皇家银行(RBC)进行一次例行的系统维护却导致了无法正常处理交易,此事故的发生干扰了银行为1000余万客户提供金融服务。与此同时,网络诈骗几乎也无时无刻不把全世界的金融机构和他们的客户作为诈骗的目标,骗取他们的个人信息,并侵入他们的银行帐户。

我们可以看到,在以上案例中,一个过程和信息的控制失败导致了对重要业务的干扰、系统崩溃、公司声誉受损和潜在的诉讼。其中RBC的事故表明,相对于维护和其他任何程序变更来说,良好的变革管理控制一样必要。

这些案例都表明,对于董事会、审计委员会和公司高管来说,IT控制和治理比以往任何时候都重要。

加拿大特许会计师协会(CICA)下属的信息技术咨询委员会(ITAC)每年都会与会计业内人士和专家探讨行业所面对的重大信息技术问题,今年ITAC进行了一系列研究之后又列出了特许会计师(CA)们所最需要关心的信息技术。由于环境不断变化,这个列表上的IT问题也在不断变化。比如,由于SOX法案和保护投资者信心的规定,IT治理和控制系统在今年位列排行榜首位。下列的IT问题是按照其重要程度排序的。

2005年CA最关心的IT问题:

1. IT治理和控制系统 2. 无线系统安全和控制 3. 信息隐私 4. 电子邮件管理 5. 灾难恢复规划 6. 身份盗用 7. IT外包 8. 互联网电话(VoIP) 9. 射频识别系统(RFID) 10. 可扩展商业报告(XBRL)的使用IT治理和控制系统

凡是在美国上市的公司都需要向SEC提交报告、遵循SOX法案规定。SOX 404节要求管理当局证实财务报告的控制系统、重要的IT系统不存在重大缺陷。IT控制对于系统处理的信息的可靠性和完整性是至关重要的,如果忽视了其重要性就可能造成非常严重的后果。而财务信息和财务报告的完整性、准确性和及时性又非常依赖控制良好的IT环境。

无线系统安全和控制

无线系统安全和控制的重要性随着人们越来越多地使用PDA收发e-mail而日渐增加,因为人们会更多的考虑信息的安全问题。无线系统包括手机、无线局域网(WLAN,WiFi)和PDA等。信息隐私

信息隐私与去年一样备受公司和个人关注。联邦政府的个人信息保护和电子文档法案和各省颁布的类似规定都正式生效。而各种频发的事故也要求各种组织加强保护他们拥有的私人信息。电子邮件管理

电子邮件对于企业经营和业务开展是非常重要的,但很多组织还没有实施足够的电子邮件保持、 管理和控制政策,而是由员工按自己的标准管理自己的电子邮件。电子邮件管理的一个重要方面是垃圾邮件管理,当前的应对措施依然非常耗时。与此密切联系的问题是应对收集用户信息的间谍软件和相关的病毒防御措施。灾难恢复计划

自从电脑开始在商业中应用,灾难恢复计划就是一个备受众人关注的问题,现在它依然因为恐怖袭击和自然灾害的发生而显得非常重要。因为在现在的很多企业中,信息系统是至关重要的,一旦它出现问题将影响到企业的生存和获利。身份盗用

身份盗用是隐私管理失灵的一种后果,它有时被当作是信息隐私问题的一个方面。身份盗用通常是用欺骗手段,如phishing(一种通过虚假电子邮件来骗取别人信息的手段)来获取别人的个人信息,然后利用这些信息为自己谋利。IT外包

很多企业都广泛地进行IT外包来控制成本,但是这同时也涉及到重要的管理问题。IT外包意味着要将企业的某些流程交给第三方进行,但是其责任和结果却没有同时交给第三方。这就使遵循SOX法案有关内控测试规定的难度加大。互联网电话

互联网电话(VoIP)是一种可以通过因特网传输声音的技术,包括贝尔(加拿大)在内的很多企业都考虑采纳这种技术。但是VoIP存在着安全性问题,对这些问题需要进行相关的定义和解决。射频识别系统

射频识别系统(RFID)的使用正越来越广泛。RFID最开始使用是为了给存货标签以对存货流动进行更好地控制和防止盗窃。RFID追踪的产品的流动形成了输入系统的最初的信息。可扩展商业报告(XBRL)的使用

SEC为了尽量将其文档检查程序自动化和节省资源,规定注册公司要提交XBRL格式的10-K、10-Q和8-K表格。此举大大提高了XBRL的重要程度。

另外,ITAC认为CA们应该关注的其他问题还有:

服务导向架构(Service-oriented architecture ,SOA))是通过简单界面和信息而取得软件间低耦合地资源运用。一项服务是指捆绑在工作包里并在网站或网络上执行的一系列任务。通常,这些服务能通过可扩展的标识语言连接到数据。SOA用以连接企业和组织内的其他系统,以形成一个给予连接服务的虚拟架构。

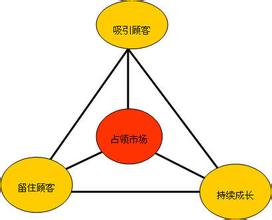

商业智能是电子商务的一个重要方面。它在企业范围内收集和管理信息以获得战略竞争优势和维持战略地位。

网络入侵预警和企业内协调应对的方法。

电子商务下的IT整合,因为IT的关键职责在于其整合操作系统、应用程序和数据库与以使企业迎接挑战抓住机遇的能力。

用户身份识别。

保护电子商务的基础设施,这需要技术、流程和架构能使电子商务在安全的环境下发挥功能。

爱华网

爱华网