【病毒名称】冲击波 ( Worm.Blaster )

【病毒类型】蠕虫病毒

【依赖系统】 WINDOWS 2000/XP

【传播途径】网络/RPC漏洞

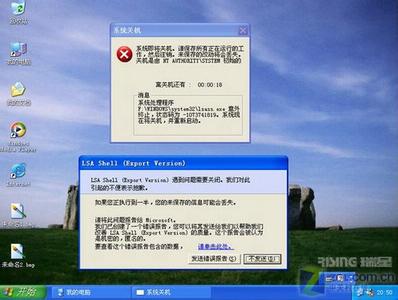

【病毒症状】

"冲击波"病毒Worm.msBlast是第一个利用RPC漏洞进行攻击和传染的病毒!漏洞存在于Windows NT、Windows 2000、Windows XP和微软最新主要操作系统Windows Server 2003。

受感染的机器将会出现下列症状:

1、莫名其妙地死机或重新启动计算机或显示60秒倒计时关机;

2、IE浏览器不能正常地打开链接;

3、不能复制粘贴;

4、有时出现应用程序,比如Word异常;

5、网络变慢;

6、最重要的是,在任务管理器里有一个叫"msblast.exe"的进程在运行!

【病毒危害】

系统操作异常、不停重启、甚至导致系统崩溃。另外,该病毒还会对微软的一个升级网站进行拒绝服务攻击,导致该网站堵塞,使用户无法通过该网站升级系统。该病毒还会使被攻击的系统丧失更新该漏洞补丁的能力。

【感染步骤】

病毒运行时会不停地利用IP扫描技术寻找网络上系统为Win2K或XP的计算机,找到后就利用DCOM RPC缓冲区漏洞攻击该系统。

【杀毒方法】

1. 病毒通过微软的最新RPC漏洞进行传播,因此用户应先给系统打上RPC补丁,补丁地址:

http://www.pc558.net/down/html/96.html

2. 病毒运行时会建立一个名为:"BILLY"的互斥量,使病毒自身不重复进入内存,并且病毒在内存中建立一个名为:"msblast"的进程,用户可以用任务管理器将该病毒进程终止。

3. 病毒运行时会将自身复制为:%systemdir%msblast.exe,用户可以手动删除该病毒文件。

注意:%Windir%是一个变量,它指的是操作系统安装目录,默认是:"C:Windows"或:"c:Winnt",也可以是用户在安装操作系统时指定的其它目录.

4. 病毒会修改注册表的HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun项,在其中加入:"windows auto update"="msblast.exe",进行自启动,用户可以手工清除该键值。

5. 病毒会用到135、4444、69等端口,用户可以使用防火墙软件将这些端口禁止或者使用"TCP/IP筛选" 功能,禁止这些端口。

爱华网

爱华网