病毒会自动监视任务管理器进程,并且会自动将其终止。

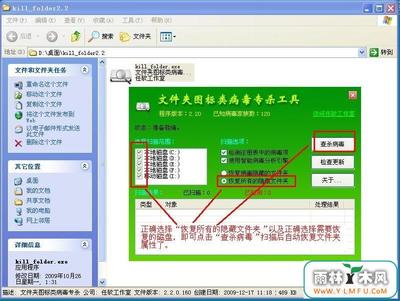

下面是我在网上找到的一款专杀工具

按照以下的说明操作即可。

关于“1KB文件夹快捷方式病毒”清除的操作。(12月17日更新恢复隐藏文件夹的更简单操作)

关于这1KB文件夹快捷方式病毒的情况。请参见:http://bbs.ikaka.com/showtopic-8665183.aspx下面是“1KB文件夹快捷方式病毒清除专用附件”,全部内附说明图。

附件: 1KB文件夹快捷方式病毒清除专用附件.rar

附件包含下面几部分。

1、自动化清除脚本

2、NTFS系统盘专用清理工具清理工具和FAT32系统盘专用清理工具

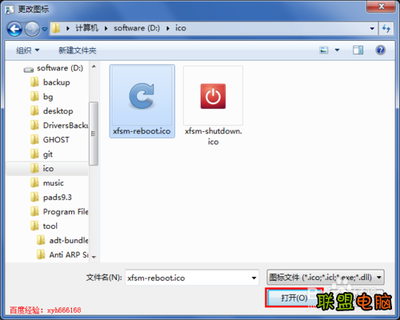

3、恢复文件夹属性工具

首先使用“自动化清除脚本程序”清除系统内此病毒。

如果“自动化清除脚本程序”清除无效。请使用相应系统盘磁盘格式的“清理工具”清理系统,并重启电脑即可。

重启电脑后用“恢复文件夹属性工具”恢复被隐藏的各盘文件夹。

全部内附说明图。说明中提到的磁盘格式,只是指系统盘格式,系统盘就是指你的Windows系统安装所在的那个盘,例如你的系统如果安装在C盘,那么系统盘就是指的C盘。

其他任意盘于此无关,不论其他盘,或其他移动存储设备是什么格式的,都可以清除。前提是U盘或移动硬盘等都需要插在电脑上,再用工具清理。

认真选择正确的对应磁盘工具扫描清理吧。实在不懂的,你就两工具都去运行一遍吧,倒也省心。

清理工具执行的程序行为就不细说了,工具执行清理完后,自身会创建清理日志文件LogAction.log在工具同目录内,自己可以查看日志即可。

注意,本程序修复文件关联那一步不能修复全部被改的文件关联

请事后去这里下载SRENG工具

http://www.kztechs.com/sreng/download.html

在SRENG工具》系统修复》文件关联》修复文件关联

(来自:http://bbs.ikaka.com/showtopic-8665656.aspx)

附:手工彻底杀灭此毒的流程应该是

1、先打开C:windowssystem32和C:windowssystem32dllcache目录。然后在组策略中用散列规则禁止WSCRIPT.EXE运行。

2、用IceSword禁止进程创建。结束WSCRIPT.EXE和windowssystemsvchost.exe进程。

3、删除所有分区根目录下的.vbs和autorun.inf。删除windowssystemsvchost.exe

4、删除硬盘各个分区中所有1KB的.lnk

5、将WINDOWS目录下的EXPLORER.EXE和系统目录下的SMSS.EXE移动到U盘或FAT32分区的硬盘分区(自动脱毒)。

6、删除WINDOWS目录下以及dllcache目录下的EXPLORER.EXE、%system%目录以及dllcache目录下的smss.exe(被病毒附加了数据流)。

7、取消”禁止进程创建“。将刚才移动到FAT32分区(或U盘)的那个EXPLORER.EXE和smss.exe移回系统目录以及dllcache目录。

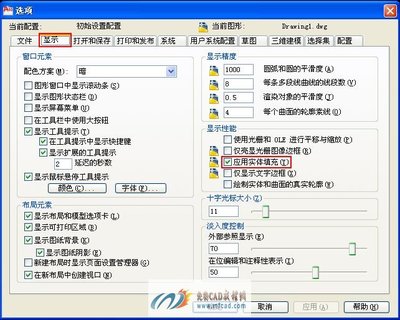

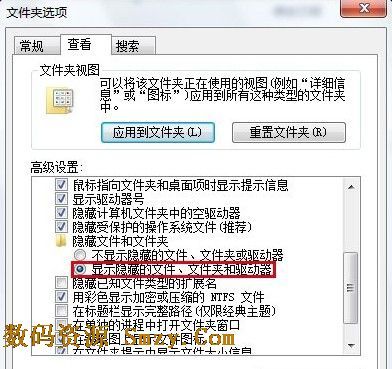

8、修改注册表,显示被隐藏的正常文件夹。

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerAdvancedFolderHiddenSHOWALL

"CheckedValue"=dword:00000001

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerAdvancedFolderHiddenNOHIDDEN

"CheckedValue"=dword:00000002

9、删除病毒加载项:

展开HKEY_CURRENT_USERSoftwareMicrosoftWindowsNTCurrentVersionWindows

删除load键值项的数据。

爱华网

爱华网