本文发表于第29次全国计算机安全学术交流会会刊,《信息网络安全》期刊。

应对多种威胁的安全计算机终端

张学军,李予温

(中晟国计科技有限公司,北京100011)

摘要:计算机是信息系统的重要组成部分,它面临来自外部和内部的信息安全威胁。目前计算机终端上的防护方式主要针对来自网络和外部的病毒、木马和攻击等安全威胁,对于内部人员的疏忽和蓄意造成的泄密基本无能为力。此外,由于防护功能建立在待保护的计算机上,其本身可靠性受现有计算机硬件与操作系统的各种缺陷和漏洞的制约。文章提出了一种具备独立防护系统的安全计算机架构,理论分析和实践表明,该架构能够有效应对外部和内部的安全威胁,保护计算机本身及内部数据信息的安全。

关键词:计算机;防护系统;双主机;可信计算

A secure computer terminal coping with variousthreats

ZHANG Xue-jun,LI Yu-wen

CHINA SECURITY OPERATIONS COMPUTER LTD

Abstract: As an important part of the information system,computer is faced with security threats from external and internal.The current way of protection, mainly against viruses, Trojans andother security threats and attacks from the network and external,has little effect on negligence and deliberate leaks from behaviorof internal staff. Furthermore, the protection function is based onthe computer to be protected, its own reliability is limited. Wepropose secure computer architecture with independent protectionsystem, theoretical analysis and practice shows that thisarchitecture can effectively respond to external and internalsecurity threats, to protect the security of the computer itselfand internal data information.

Key words:computer; protection system; dual host; trustedcomputing

0引言

随着计算机和网络技术的迅猛发展和广泛普及,各企事业单位及政府机构的日常运营越来越依赖于信息系统。来自互联网的各种病毒、木马和攻击,以及内部人员对信息的不恰当处置,对信息系统的信息安全构成了极大威胁。

2011年,中国程序员社区CSDN网站中的600万用户信息遭到泄露;

2013年,中国人寿80万份包含详尽个人隐私的保单泄露;

2014年,携程大量用户信息(包含姓名、身份证号、信用卡号和密码)遭到泄露

……

以上这些事件使大量的商业利益和个人隐私受到侵害。

如果国家机密遭受泄露或者国家信息系统遭受攻击的话,就会严重影响国家安全。20世纪90年代,海湾战争和科索沃战争中,美国成功瘫痪了伊拉克和南联盟军队的防空系统,原因就是两国军方计算机都使用了美国公司的操作系统。据德国《明镜》周刊报道,美国国家安全局(NSA)监控了122位世界各国领导人的通信。NSA监控其他国家相关机密的行为被一个叫做斯诺登的员工获取并公布,从而在世界范围内引发轩然大波。

上面信息泄密案例,有的是由于联网的计算机被攻击后,保存在其中的信息通过互联网呗直接泄露了出去,如CSDN泄密事件;有的是因为不恰当处理机密信息造成的,如中国人寿保单和携程用户信息泄密事件;有的是被内部人员通过相关工具从内网计算机收集后再泄露出去,如斯诺登事件。因此加强计算机的防护能力,防止通过计算机终端泄密,成为信息安全防护的一个重点。

1计算机终端安全的主要威胁

计算机终端的信息安全威胁从来源上看分为外部威胁和内部威胁。

1

2

1.1外部的信息安全威胁

首要是黑客攻击,包括各种木马、病毒和蠕虫,表现形式多种多样。例如,攻击者通过漏洞扫描软件探测到系统漏洞后,直接使用攻击工具窃取信息或破坏系统;攻击者通过内嵌木马病毒的电子邮件、文档、音视频文件进行攻击;攻击者通过在应用软件甚至操作系统中嵌入木马病毒,等待合适的机会或者在设定的时间进行攻击等。

其次是网络欺骗攻击,包括IP欺骗、ARP攻击、DNS攻击、ICMP重定向攻击等。这些攻击需要一定的工具,或者能获取目标网络的物理连接(有线或无线方式)。

对普通用户来说,常见的是网络钓鱼。如假冒的银行和电子商务网站,骗取用户的信用卡等核心信息。可以通过电子邮件发送链接实施这些攻击;或者在门户和正常网站的广告或交换链接中出现钓鱼网站链接,甚至直接嵌入word和PDF等文档中。

1.2内部的信息安全威胁

各种调查显示,大部分信息泄露事件都是由内部员工造成的,只有少部分是因为外部黑客造成的。

首先是内部员工有意或无意违反保密管理制度,突破内网监控和物理隔离机制,不正确地处理和获取信息。由于内网和外网都使用RJ45接口,很容易引发网络连接错误,导致泄密事件发生。

其次是离职员工、间谍以及对公司不满的员工的恶意窃取信息行为,前面提到的斯诺登事件就是一个典型例子。

再有是保密意识淡薄、疏忽大意导致泄密事件的发生,常见的是笔记本电脑和存储介质丢失导致泄密。近年来层出不穷的政府信息泄密、各种XX门事件都是因此而起。

2现有的计算机终端防护技术

目前计算机终端防护方面成熟的商业产品有:

1)杀毒软件;

2)采用基于主机的入侵检测(HIDS)和入侵防御(HIPS)来防范网络攻击;

3)访问控制,包括基于Windows的登录机制和基于USBKey的登录认证;

4)基于可信计算(TPM/TCM)的终端增强与加固;

5)终端审计,控制USB、串口、网口和光驱等外设的分权限使用,防止敏感信息通过计算机终端泄漏。

3现有防护技术的缺陷

3

4

3.1计算机基础设施的缺陷

1)操作系统存在大量漏洞,容易被破解和绕开访问控制,如有很多办法可以破解Windows管理员和用户密码。

2)现有的计算机如果不在BIOS进行特殊设置,使用启动光盘/U盘可以绕过Windows登录认证,直接进入计算机文件系统,获取各种信息。

3)CPU等核心器件不断暴露出一些硬件漏洞。例如,可以利用Intel 某些CPU中SMM模式中的缓存漏洞进行安全破坏; AMD某些型号CPU的微码没有正确处理锁定指令,特制的应用可以利用此类漏洞挂起系统,导致拒绝服务。

3.2杀毒和攻击防范软件的缺陷

目前的杀毒和攻击防范软件都是基于已知病毒、漏洞的特征建立特征库,并与怀疑软件的特征进行比较,从而判断其合法性。从原理上说,它无法防范新出现的病毒或者针对特定机构的攻击,如长期、缓慢并且无明显重复或突发特征的APT攻击。

3.3加密技术的漏洞

目前使用的加密工具其核心技术均掌握在国外,如RSA/DES/AES等加密算法为美国RSA等公司所有。目前互联网广泛使用的IPSec/VPN/HTTPS/PKI等加密认证技术均是基于这些算法,其中的任何漏洞都会造成很大影响。最近出现的心脏流血(HeartBleed)事件就是OPENSSL软件包的一个漏洞造成的。

3.4可信计算的不足

可信计算技术是通过底层硬件平台(安全CPU、安全芯片组及嵌入的安全芯片),BIOS和操作系统的有机结合来控制计算机终端中各种进程的执行,从而提高终端的安全性,并在此基础上解决网络环境中终端设备的认证和可信接入问题。由于计算机的核心硬件和操作系统目前基本被国外厂商所垄断,所以这里的安全可信仅仅意味着对普通用户是“值得信赖的”。对于特定的国外厂商和机构而言,未必是坚不可摧的。

目前的可信计算尚未形成完备的实用体系,仅仅覆盖从硬件到操作系统层面。虽然TCG定义了可信网络联结(TNC),但是由于相关设备及厂家支持等问题,在网络和应用程序层面无法有效支持,因而无法防止其上的攻击。

3.5无法应对内部安全威胁

前面列举的一些防范技术和产品基本针对来自网络和外部的病毒、木马和攻击,对于内部的攻击基本无能为力。终端审计软件虽然可以防止敏感信息通过计算机终端泄漏,但是无法防范授权用户的蓄意行为造成的信息泄露。例如,授权用户登录涉密计算机后允许非授权用户操作计算机,授权用户使用照相机和手机等设备拍摄涉密信息等。

4计算机终端进行物理隔离的必要性

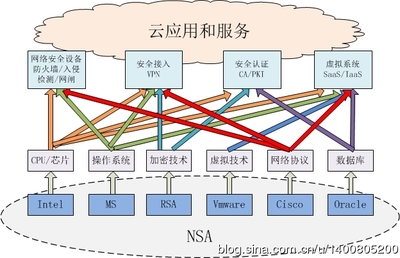

图1描述了现有网络环境的基础架构。顶层的应用和服务是基于一些中间产品的,例如网络安全设备、安全接入、安全认证、虚拟系统等。这些产品又是由一些基础技术构建的,如CPU/芯片、操作系统、加密技术、虚拟技术、网络协议、数据库等,这些基本上被Intel、Microsoft、RSA、Vmware、Cisco、Oracle等美国公司所掌握。它们被NSA按照美国国内法规强令留出监控接口,或者直接植入带有后门的一些算法。据路透社报道,NSA曾与RSA公司达成价值1000万美元的协议,将NSA提供的有漏洞的加密算法设定为Bsafe加密软件的默认或优先随机数生成算法。可想而知,任何使用这些技术的设备一旦联结互联网,对NSA及掌握相关技术的机构甚至个人,就毫无秘密可言。

图1 现有网络环境的基础架构

由此可见,在相关的基础架构没有根本改变,核心技术没有掌握在国内的情况下,目前只有采用物理隔离,使处理和保存机密数据的计算机不和互联网连接,才能保证信息免受泄漏的威胁。

因此,市场上出现了一些隔离产品,如以网闸为代表的网络隔离设备。计算机终端方面有基于隔离卡的双网机,它利用操作系统的休眠和睡眠功能,分别工作于内网或者外网,达到双网工作的目的。从原理上说,它有一些明显的安全隐患,如内、外网共享CPU和主板,有隐蔽信道和共享存储器,依赖于Windows的休眠功能;网线易误插导致泄密等。因此这种双网机不能用于保密要求较高的场合。

5独立防护系统的必要性

5

6

5.1普通计算机的防护方式

图2描述了在普通计算机上安装杀毒/防护软件的方式。这种方式代价最小,但是来自操作人员和外部网络的攻击可以损坏硬件/BIOS/操作系统,包括杀毒软件本身。1998年名噪一时的CIH病毒破坏了大量计算机的BIOS,当时的杀毒软件是无能为力的。基于现有病毒特征库的防护方式对于日新月异的新型病毒和攻击(如0day攻击),很难做到有效防护。

图2 普通防护方式

5.2基于可信计算的防护方式

图3描述了基于可信计算的防护方式。目前有国际上TCG主张的TPM和我国自主提出的TCM两套体系,它们的原理基本一致,即通过从可信根开始的完整性度量,保证PC从加电开始,其上运行的操作系统、每一个硬件以及应用软件都是可信的,使计算机不会受到病毒、木马的威胁。

具体实现时,该防护方式在BIOS层增加了一个硬件模块,完成加密、Hash计算和随机数产生等基本安全相关算法。由于不依赖于主机操作系统及上层软件,该防护方式可以有效验证和保护从硬件自检到操作系统引导的全过程。但是由于相关设备及软件支持等问题,在网络和应用程序层面上无法有效支持。当操作系统引导结束后,来自操作人员和外部网络的攻击仍然可以损坏操作系统到上层软件,包括建立在操作系统之上的一些防护功能(如数据加密)。所以目前来说,在没有形成一个完整体系之前,基于可信计算的防护方式不能达到有效保护的作用。

图3 基于可信计算的防护方式

5.3独立的安全防护系统

鉴于上述两种方式的缺陷,建议采用一个独立的安全防护系统,运行于独立的硬件和操作系统之上,不受计算机主机本身运行状态的影响,也不受普通操作人员和外部网络病毒和攻击的影响,如图4所示。即使在主机受到侵害的情况下,该系统仍然可以完成设定的防护功能。该系统不仅适用于台式计算机,也适用于笔记本及平板电脑。

图4 独立的安全防护系统

6安全计算机架构

基于前述现有网络基础架构的缺陷,针对现有计算机终端防护方式的不足,我们设计了一种一体化双主机安全计算机架构,如图5所示。

图5 安全计算机架构

7

1)独立双主机,彻底物理隔离

在一个机箱内嵌入了两套独立的主机,可以同时工作于处理机密数据的内部网络以及大量和外界沟通的外部网络。两套主机间只共享键盘、鼠标和显示器,其他如CPU、内存、硬盘、主板等部件都是独立的。不存在任何隐蔽信道和共享存储器,确保双网的彻底隔离。

网口使用防误插设计,主机1和主机2的网线不能通用,杜绝了误插造成的泄密。

使用异形U口设计,内外网的USB存储器不能通用,杜绝了误插造成的泄密。

2)独立于主机的安全防护系统

机箱内嵌了一个独立于主机的安全防护系统,运行于独立的硬件和操作系统之上。它独立完成下列防护功能:

(1)身份鉴别

只有分别通过指纹和人脸识别后,才可以给主机上电。这两种身份鉴别信息都是难以伪造的。身份鉴别是在主机上电之前进行的,这个阶段任何病毒或漏洞是不起作用的。

(2)安全审计

安全防护系统全程审计用户的操作,审计行为不会因为计算机用户的操作或者外部网络的攻击而中断。审计日志保存在防护系统中,普通用户和管理员都不可以篡改。

3)物理安全防护

我们采取了多项措施确保计算机终端本身的物理安全。

(1)机箱防破拆功能。当监控到试图非法开启机箱或者暴力破拆时,进行告警和其他防护。

(2)利用卫星和基站双站定位进行机箱位置管控。

(3)利用短信和无线数据实时监控,进行异常状态告警,实施如数据自毁等防护。

4)访问控制

防护系统设置了3种不同的用户身份,如图6所示。普通用户只能操作主机,不能改变防护系统的功能;管理员可以配置安全防护功能,同时负责创建普通用户和审计员;审计员监督普通用户和管理员的操作,且具备查看相关日志的唯一权限。这钟设置做到了用户管理的三权分立。

图6 访问控制

5)用户操作行为监控

前面提到,目前大部分信息泄露事件都是由内部员工造成的,因此必须对涉密计算机使用的全过程进行监控,预防和中止内部员工的入侵和泄密倾向行为。安全防护系统对用户操作行为进行监控主要包含两个方面:

(1)适时人脸比对。在整个计算机使用过程中,使用人脸比对定期监控操作人员,只要检测不到授权用户的存在,就会执行锁屏,防止信息被窥视。如果检测到非授权用户的存在,则启动告警,并将图像进行留存,便于保卫部门进行调查。

(2)行为模式监控。若授权用户登入涉密计算机后与非授权用户一起操作,或授权用户使用照相机和手机等设备拍摄涉密信息,上述危险行为被防护系统通过图像识别检测到时,启动告警,即刻通知保卫部门,并将图像留存,保存证据。

6)机密数据防护

这个功能包括两方面内容:(1)计算机中所有的用户数据由防护系统进行加密后保存在磁盘上。(2)当防护系统判定主机处于危险状态时,如发现设备丢失、在不安全的环境下多次面临非法接入尝试、管理员判断用户有恶意操作行为,可以启动硬盘自毁。自毁后硬盘数据是不可恢复的,从而保护了机密数据的安全。

7 结束语

本文列举了计算机终端面临的主要安全威胁,分析了现有各种防护方式的特点。目前的防护技术由于基础设施和架构上的各种缺陷和漏洞,无法实现可靠的保护,与信息安全保护要求存在较大差距。

为此,我们提出了一种具备独立防护系统的安全计算机架构。它使用独立双主机达到了彻底物理隔离,确保工作于内网的计算机上的数据不会泄露到外网上。独立防护系统不受用户操作和外部网络的影响,可以有效保护计算机本身及内部数据信息的安全。

按照该安全计算机架构生产的产品,先后通过了公安部信息安全产品检测中心的增强级认证,以及解放军信息安全测评认证中心军用信息安全产品的C+级认证,并在对信息安全有较高要求的公安部门、银行、政府机构、大型国企得到推广,为相关领域的信息安全和等级保护做出了积极贡献。

参考文献

[1] 李予温,张学军.关于现有双网隔离计算机安全隐患的分析及应对措施[J]. 信息安全与技术,2013,(12):38-40.

[2] 李予温,张学军. 企业内外网信息安全的常见问题及应对建议[J]. 信息安全与技术,2013,(12):47-50.

[3] 张焕国,赵波. 可信计算[M]. 武汉:武汉大学出版社,2011.

[4] Challener,D.著. A practical Guide to Trusted Computing[M]. 赵波,等译. 北京:机械工业出版社,2009.

[5] GB 17859-1999.计算机信息系统 安全保护等级划分准则[S].

[6] GBT 22239-2008.信息安全技术 信息系统安全等级保护基本要求[S].

[7] GBT 20271-2006.信息安全技术 信息系统通用安全技术要求 [S].

[8] 公安部信息安全产品检测中心.一机双网物理隔离计算机检验报告[R].公计检130465,2013.

[9] 解放军信息安全测评认证中心.军用信息安全产品认证报告[R].军密认字第1562号,2014.

爱华网

爱华网