前言...1

一、问题的提出...2

二、什么是信息安全管理,为什么要谈论它?why?...3

首先,什么是信息安全和信息安全管理?...3

其次,为什么要讨论信息安全管理?...5

那么,为什么会出现这么多安全问题?(归根到底是人所造成的)...7

最后,我们需要作什么?(信息安全管理)...8

三、信息安全管理有那些内容?国内外的安全现状大体情况如何?what?...9

谁对信息安全负责?.9

信息安全管理的投资回报?(如何进行效益分析?)...10

国内外现有安全管理标准和执行现状...12

BS 7799-1(ISO/IEC 17799)BS 7799-2:2002.12

ISO 13335 IT安全管理方针...13

GA/T 391—2002 计算机信息系统安全等级保护管理要求...14

COBIT信息和相关技术控制目标...15

SP 800-30 信息技术系统风险管理的指南...16

如何评估自有的安全管理状况...17

四、如何针对安全管理的内容进行管理?how?...18

现在,要作什么? (理解安全概念,开始安全评估)...18

信息安全管理关键成功因素...20

总结...21

前言

当前国内信息安全行业总体上正在经历一个从小到大,从无序到有序的发展过程,同时信息安全行业相对于其他信息产业来说的保持着较高的增长率,在这个大的背景下,相对前两年来说,近两年国内厂商逐渐有了形成各级阵营和梯队的趋势,不同层次和阵营各自主流的商业模式开始形成和逐渐定型。同时从总体来说,厂商对市场的多年培育逐渐得到了正面反馈。如在进入2002年后主流的安全厂商阵营、媒体和政府主管机构对安全评估服务的认同度开始提高,体现在安全市场上就是2002年后的纯安全评估项目越来越多,产品方面则出现了一些行业集中的安全产品采购大单等,这都对整个行业的发展起到了正向的螺旋上升的促进作用,是非常积极的一面。

同样,以技术角度来看,在经过一到两年的发展后的今天,基本上各家提供的安全产品、安全服务(以安全评估为例)的形式和内容已经是大同小异,各主流厂商的技术同质化非常明显,这也不单单是安全行业的特色了。

不过本文所关心的不是安全评估,我们所主要关注的是,随着2002、2003的一轮的安全评估热潮过后(某种意义上评估本身就为催热安全管理市场提供了非常好的动力),大部分被评估的企业都认识到了信息安全问题是直接来自一个或者多个企业的内部的组织和业务问题中的,只有通过良好的安全管理才能逐步、有效的解决评估中所发现的安全问题,并且为后续的信息安全提供长时间的保障。因此,市场上对信息安全管理的重视也逐步上升,而什么是信息安全管理,如何进行信息安全管理,这正是本文所试图探讨的。

一、问题的提出

任何事件的产生和发展总是需要依托于当时当地的各种外部和内部因素,随着整个大环境的改变,越来越多的客户也在外部影响(媒体、厂商宣传)和内部压力(管理需求、安全事件)等多方面作用下开始有了对信息系统进行安全管理的需求,由于客户所属各行业特性不同,决定了对安全管理需求的层次不同,本文主要是针对通常的企业信息系统的安全管理进行部分探讨。

在开始探讨前,我们先回过头置疑一下必要性,问一问自己,为什么在现在这个时刻说企业需要信息安全管理?信息安全管理是否真的有必要?

如从WHY?WHAT?HOW?等几个方面来进行回答、考虑和归纳的话,落实到本问题即为:

1什么是信息系统的安全管理?对企业有什么影响?安全管理的出现单纯是因为市场推动吗?还是有其他的必然性?(为什么作why?)

2 对企业来说,信息安全管理有那些内容?国内外的安全现状大体情况如何?(作什么?what?)

3 如何针对安全管理的内容进行管理?(怎么作?how?)

下文就将针对以上几个方面进行阐述和表达。

二、什么是信息安全管理,为什么要谈论它?why?

首先,什么是信息安全和信息安全管理?

目前这也算是热门名词,各种机构、厂家都有自己的表述,让我们来看看都有些什么解释。

1、信息安全是使信息避免一系列威胁,保障业务的连续性,最大限度地减少业务的损失,最大限度地获取投资和业务的回报,涉及的是机密性、完整性、可用性。在可以接受的成本范围内,识别、控制并减少或者消除可能影响信息系统的安全风险就是风险管理。

(这是BS7799的定义,BS7799的历史见备注①,由于商业结构的利益所在,它的优势的描述很容易就可以找到,在这里我们只简单的说一下存在的缺陷,就是这个标准虽然已经部分成为了ISO标准,但仍然存在了众多争论,无论是国内外都还没有到众所公认的地步,但是,从目前现状来说,在信息系统的安全管理领域,它仍然是目前国际领域上商业上最成功的,影响力最大的标准,也将会是本文所主要参照的)

2、ITsecurity management is a process used to achieve and maintainappropriate levels of confidentiality, integrity, availability,non-repudiation, accountability,authenticity and reliability. ITsecurity management activities include:

ldetermining organizational ITsecurity objectives, strategies and policies,

ldetermining organizational ITsecurity requirements,

lassessing adverseorganizational impacts,

lidentifying and analyzingsecurity threats to IT assets within the organization,

lidentifying and analyzingvulnerabilities of assets within the organization,

lidentifying and assessingrisks,

laccepting risks,

ltreating risks by transfer oravoidance,

lreducing risks by specifyingappropriate safeguards,

lmonitoring the implementationand operation of safeguards that are necessary in order to protectthe information and services within the organization in acosteffective manner,

ldeveloping and implementing asecurity awareness programme, and

ldetecting and reacting toincidents.

In order to fulfil thesemanagement responsibilities for IT systems, security must beanintegral part of an organization s overall management plan.(来自 ISO/IEC TR 13335-1:2000, 信息技术-安全技术-IT安全管理指南,第1部分:IT安全的概念和模型的描述,这系列标准将安全的三要素扩展为6个要素,同时提供较完善的针对安全管理过程的描述和风险分析、技术防护手段介绍等,但此标准目前基本上没有活动较成功的商业推广,因此国内对本标准的实际采用大部分还是用其中的风险分析步骤等)

3、信息系统安全管理是对一个组织或机构中信息系统的生命周期全过程实施符合安全等级责任要求的科学管理,它包括落实安全组织及安全管理人员,明确角色与职责,制定安全规划;开发安全策略;实施风险管理;制定业务持续性计划和灾难恢复计划;选择与实施安全措施;保证配置、变更的正确与安全;进行安全审计;保证维护支持;进行监控、检查,处理安全事件;安全意识与安全教育;人员安全管理等。(来自国标 GA/T 391—2002 计算机信息系统安全等级保护管理要求,该标准所描述的安全管理内容与ISO13335类似,但要求在管理过程中遵循等级保护的思路)

另外在ISO7498中也有对安全管理的描述,但较多的局限在技术实现层次方面,在此就不再摘录了,这几个是比较权威和认可较多的,至于国内外其他的机构和厂商对于信息安全管理的定义就更加多了,也不一一引用。

同时我们认为,企业的信息安全管理首先应该是企业管理的组成部分,这就决定了它必然具有管理的基本特征,即亨利·法约尔所引入的规划、组织、协调和控制的基本概念,为具备多种表现形式的、遵循PD CA环的持续性过程。

由此我们可以归纳出来,所谓的信息安全管理就是在通过系统风险分析和评估等手段确定了企业的信息系统安全需求和目标后,为实现企业的信息安全目标而协调采取的一系列多种方式和手段,包括后续的检查、监控、响应和调整的整个控制过程。

其次,为什么要讨论信息安全管理?

为什么要谈信息安全管理?这是由国内外的信息发展现状决定的。我们先来看看国际上的情况,更早的就不说了,就从我们熟悉的internet说起吧,因为信息安全的高速发展必定是依托在信息行业的发展之上,而internet的出现和发展在某种程度上左右了全球的信息产业的发展,所以就以此为线吧。美国是internet的发源地,而也是来自美国1988年的莫里斯蠕虫成为了是普遍公认的首起真正意义上的基于internet的网络安全事件,它是信息安全领域的一个重要转折点,它改变了人们对Internet的认识。也就是在此次事件后,美国军方的DARPA组建了CERT(计算机紧急反应小组),并导致当时的美国总统里根签署了《计算机安全法令》用以应付这类问题,这标志着Internet安全开始成为一个严肃的、专门的问题。尤其值得一提的是,在美国警方已确定莫里斯就是蠕虫的作者后,法庭却迟迟难以对他定罪。因为在当时,对制造病毒事件的行为定罪,还是没有先例的,英美法系遇到了难题。同样,比莫里斯蠕虫时间早几年的前苏联汽车厂的内部人员用病毒破坏生产线的事件最终也只能用流氓罪和故意损害劳动资料来定罪。

在这15年中,信息安全问题越来越多,从美国的Cert报告的安全事件增长的图中我们可以看到,在国际范围内安全事件增长都是非常快,属于全球性的热门话题。

图一:CERT信息安全事件统计

Source: CERT

同时,由于信息技术的飞速发展,信息安全事件对攻击者的技术要求越来越简单,实施攻击的成本越来越低,企业所面临的信息安全威胁越来越大。

这是国际上的统计信息,我们看国内的,公安部公共信息网络安全监察局在在前段时间发布了2003年全国计算机病毒疫情调查报告。调查显示,2003年中国计算机用户感染计算机病毒的比例达85.57%,较去年增加1.59个百分点,较2001年增加25.57个百分点。计算机病毒对用户造成损失的比例占被调查用户的63.57%,较去年略有下降,这数据仅仅是基于病毒方面的统计。从整个信息安全的角度来看,这几年我国接连不断地出现程度不同的信息系统安全事故,如首都机场因电脑系统故障,6000多人滞留机场,150多驾飞机延误;南京火车站电脑售票系统突然发生死机故障,整个车站售票处于瘫痪状态;广东省工行因系统故障,全线停业一个半小时;深交所证券交易系统宕机事件等等。这些事故不仅仅是简单的信息系统瘫痪的问题,其直接后果是导致巨大的经济损失,还造成了不良的社会影响。如果说经济损失还能弥补,那么由于信息网络的脆弱性而引起的公众对网络社会的诚信危机则不是短时期内可能恢复的。

在进入21世纪后,越来越多企业认识到信息成为企业最重要的资产,而企业的信息安全管理工作作的好,就可以在一定时间段之内做好安全防范工作,避免造成安全损失。

那么,为什么会出现这么多安全问题?(归根到底是人所造成的)

CSI/FBI的安全报告

图二:信息安全事件统计 Source:CSI计算机安全协会 (Computer Security Institute): http://www.gocsi.com/

有些记录则更糟,实际上,资料显示情况正变得更加糟糕:安全缺陷、侵犯,信誉受损,以及灾难性事件的数量正随着时间的推移而增加。

同时,随着技术的发展,信息安全所涉及的方面也越来越多,信息安全在国内已经是一个横跨多个方面的一级学科了。从下图我们可以看到信息安全技术的复杂性。

图三:信息安全的复杂性

有必要明确指出的是,在涉及众多层面时,技术从来不是一个单纯的包治百病的灵药,必然需要更高层次的协调和组织,以及相应的控制,通常我们就把这个理解为信息安全管理。

最后,我们需要作什么?(信息安全管理)

从上文这些情况,我们可以看到以下信息安全发展的趋势:

- 攻击次数越来越多,覆盖面越来越广,信息安全的复杂性

- 对攻击者的技术要求越来越简单,实施攻击的成本越来越低。

- 安全管理工作作的好,就可以在时间段之内做好安全防范工作,避免安全损失。

我国政府主管部门以及各行各业已经认识到了信息安全的重要性。政府部门开始出台一系列相关政策,直接牵引、推进信息安全的应用和发展。由政府主导的各大信息系统工程和信息化程度要求非常高的相关行业,也开始出台对信息安全技术产品的应用标准和规范。

2003年9月7日,中办、国办转发了国家信息化领导小组第三次会议审议的《关于加强信息安全保障工作的意见》中办发(27号),以进一步提高我国信息安全保障工作的能力和水平、维护公众利益和国家安全生产。《意见》提出了信息安全保障工作的总体要求和主要原则,并确定了工作重点和保障措施。目前围绕着27号文的各种工作正在落实中。

那么,在目前这个阶段,作为企业来说,应该怎么办,信息安全管理有些什么那?如何作好信息安全管理呢?这正是本文的主题。

三、信息安全管理有那些内容?国内外的安全现状大体情况如何?what?

谁对信息安全负责?

首先,在企业中谁应该对信息安全负责?由什么层次作为主体来推动整个信息安全管理呢?我们可以看到,这个问题在27号文中也有明确要求,即要加强对信息安全工作的领导,建立健全信息安全管理责任制,目前国内通常用的比较多的表述是:坚持谁主管谁负责,谁运营谁负责,谁使用谁负责。

其次,我们必须明确的认识到一点,不管企业所使用安全技术有多先进,都只是实现信息安全管理的手段而已。信息安全源于有效的管理。要使技术发挥好的效果的基础是有一定的信息安全管理体系。前几年有部分错误观点是安全只是一个技术问题,所以,信息安全管理的责任被限制在技术负责人。但是现在信息越来越成为企业最重要的资产,高级管理层越来越重视信息安全工作,大部分企业都能理解到信息安全管理是一个需要最高管理层参与的过程工作,信息安全管理将成为现有管理措施的一部分。

鉴于管理本身不是一个简单的概念和名词,其背景关系和不同程度上的适用性远比概念更重要。因此,要作好信息安全管理需要企业的最高管理层的直接参与;贯彻好信息安全需要信息安全专家、企业的IT技术和业务的专家,所有相关各方应参与这个过程并对信息安全负责,但最终的责任主体还是企业的最高管理层。

信息安全管理的投资回报?(如何进行效益分析?)

对信息安全管理这类没有明显利益收入的组织行为来说投资报酬率不明显,作为一个防范未然的措施,信息安全管理系统的建设没有直接的投资报酬率,企业的兴趣往往不高,特别是在过去政府还没有带头推行的时候,安全管理在整个信息安全行业大约只有总数的个数百分比的规模,可说是点缀。但在中办、国办发布27号文后,这部分业绩比例已开始大幅成长。

在讨论信息安全管理的投资回报前,我们先看信息管理的重要性,目前针对信息技术(IT)的投资回报率是争论的热点。而信息安全的投资率本质问题,为试图解决或者说是调和信息安全需求不断增长与信息安全投入有限之间的矛盾(不可能完成的任务?)

某些研究机构认为,从60~70年代开始的对计算机的大量投资似乎没有转化为生产率的提高,同时办法经济学家指出,政府公布的劳动生产率统计数据也没有稳定增长的迹象。最有代表性的是1987年获得诺贝尔奖的经济学家罗伯特·索洛的“IT生产率悖论”。

但来自企业IT投资的实证研究更有说服力,美国麻省理工学院的经济学家Brynjolsson Eric.和Hitt以《财富》500强中间的300家企业为样本,估计了信息系统对企业层次生产率贡献的几个经济计量模型,结论为:①IS对企业的产出做出了极大的、统计上显著的贡献。一个企业每增加1美元的计算机存量资本,它的产量在边际上将每年增加0.81美元。②对IS员工每花费1美元,与此相联的边际产出增量为2.26美元。BrynjolssonEric等的研究结论强烈支持了IT的投入大于产出的结论。

总的来说,对于明确的IT投入,目前还没有令人完全信服的价值评估方法,能够给出明确的有说服力的投资回报指标。引用美国IT管理研究机构(InformationTechnology Governance Institute)的研究表明,企业在IT投入的显性收益和隐性收益是“三七开”,即只有30%的显性收益可以用财务数据衡量的,另外的70%是无法用财务指标来描述的。

实际上,信息安全管理由于其投资的复杂性,其投资回报更加难以直接体现处理,特别是在国内来说,现阶段要强调IT成本控制以及利润化几乎不可能。目前国内企业管理水平离实现这个目标还相距甚远,国内企业目前还没有一个完备的包括IT在内的成本核算体系。更加谈不上对信息安全管理投入进行核算了。

既然没有明确的理论依据提供支撑,那我们在进行分析时就只能用针对成本效益进行分析。在本文,我们认为信息安全管理的投资价值主要从“直接效益”方面来谈,即安全事件造成的损失来谈。

在这里我们引用一个简单的数据,美国明尼苏达大学Bush-Kugel的研究报告中指出,企业在没有信息资料可用的情况下,金融业至多只能运作2天,商业则为3.3天,工业则为5天,保险业约为5.6天。而以经济情况来看,有25%的企业,因为数据的损毁可能立即破产,40%会在两年内宣布破产,只有7%不到的企业在五年内后能够继续存活。

根据Fibre Channel IndustryAssociation的研究分析,因企业商务营运中断,造成ATM自动柜员机损失成本为每小时14,500美元,信用卡业务损失为2,600,000美元,经纪业务损失则高达6,450,000美元。如此无可计量的数字资产损失,突显出企业对于信息资产保护的重要性。

而事实上,在2003年的病毒事件中,已经出现了金融机构(如银行)的ATM机器中断服务的事件,具体的损失数字大家可以去查阅相关资料,但可以肯定的说,如果能有一定的前期信息安全管理投入,这种损失是完全可以避免的。这就是我们所要讨论的信息安全管理的直接效益。

国内外现有安全管理标准和执行现状

BS 7799-1(ISO/IEC 17799)BS7799-2:2002

BS 7799-1(ISO/IEC 17799)和 BS7799-2:2002是一套以风险管理、风险评估为基础的信息安全管理体系,也是国际上具有代表性的信息安全管理体系标准。

BS 7799分两部分:信息安全管理实施细则和信息安全管理体系规范,其中信息安全管理实施细则于2000年通过国际标准化组织(ISO)认可,即ISO/IEC 17799:2000,主要是为信息安全管理提供了推荐的建议,可以在机构内部实施和维护信息安全时作为参考文档。信息安全管理体系规范(ISMS)则详细说明了建立、实施和维护信息安全管理系统的要求,指出实施组织需遵循某一风险评估来鉴定最适宜的控制对象,并对自己的需求采取适当的控制,明确要求组织必须进行风险评估确认组织资产所面临的威胁。。

BS 7799由10个控制主题组成,每个主题又由几个子类组成,子类下又规定了若干的安全要素,共有10 subject domains;36 managementobjectives和127controls; 500 detail controls。

BS7799的发展历史如下:

l1993年:成立行业工作组

l1993年:实施要则出版

l1995年:BS7799-1 出版

l1998年:BS7799-2 出版

l1999年:BS7799-1和BS 7799-2: 1999 出版

l2000年:BS7799-1 做了23处修改后,成为 ISO/IEC17799

l2002年:BS7799-2: 2002出版

BS7799最大的优势就是通用性较好,并且已经获得较成功的商业应用和推广。另外BS7799是基于信息安全方针为信息安全管理提供导向和支持,所有的控制目标和控制方式的选择建立在风险评估基础之上,对风险评估和风险管理的要求较高,在整个信息安全管理体系的建立过程中体现了预防控制为主、动态管理和全员参与的原则,并且遵循管理的一般循环模式—PDCA持续改进模式,对商务持续性保障提出了要求。

BS7799的问题在于为了保障标准的适用性,它对所有控制项都没有提供权值,在实施过程中顾问的主观意识起了非常大的作用,这样虽然有利较好的保障实施中的调整,但也不利于形成一个定量的分析指标。比如在对风险进行分级和排序的时候,由于人的因素,比如有主观性,CC可以得出评级的依据,7799就不可以。

在商业应用上,BS7799也是目前信息安全管理领域在商业上成就最大的标准,已经有二十几个国家引用BS 7799作为国标,同时BS 7799(ISO/IEC 17799)成为卖出拷贝最多的管理标准,目前国内外各大信息安全公司基本上也都以BS 7799为指导为客户提供信息安全咨询服务。

总地来说,BS 7799涵盖了信息系统的安全管理所应涉及的各个方面,较其他标准来说更全面,同时也为可操作性留出了比较大的余地,可以参照这个标准制定一个可持续提高的信息安全管理体系。

ISO 13335 IT安全管理方针

ISO13335是一个信息安全管理指南,这个标准的主要目的就是要给出如何有效地实施IT安全管理的建议和指南。用户完全可以参照这个完整的标准制订出自己的安全管理计划和实施步骤。该标准目前分为5个部分:

●ISO/IEC13335-1:1996《IT安全的概念与模型》(Concepts and Models for IT Security),该部分包括了对IT安全和安全管理的一些基本概念和模型的介绍,这些内容对负责IT安全的经理们和负责组织IT整体安全的人员来说是非常有用的;

●ISO/IEC13335-2:1997《IT安全管理和计划制定》IT安全的管理和计划(Managing and Planning IT Security),这个部分建议性地描述了IT安全管理和计划的方式、要点,这为负责一个组织IT系统的经理们准备的;

●ISO/IEC13335-3:1998《IT安全管理技术》(Techniques for the Management of ITSecurity),覆盖了风险管理技术、IT安全计划的开发以及实施和测试,还包括一些后续的制度审查、事件分析、IT安全教育程序等,这些描述包括了针对项目寿命周期中管理活动的安全技术。这些管理活动包括:计划、设计、实施、检测、购买和运作等。;

●ISO/IEC13335-4:2000《安全措施的选择》 (Selection of safeguards),它是最新发布的一个部分,主要探讨如何针对一个组织的特定环境和安全需求来选择防护措施,这些措施不仅仅包括技术措施,同时这一部分还描述了前述内容如何与第三部分中的安全技术配合使用;

●ISO/IEC13335-5《网络安全管理方针》。这部分为在网络和传播方面的对IT安全管理负责的人提供了指导,确立网络安全需求必须要考虑的因素;

值得注意的是,在CC和BS7799中定义“安全”都主要是三个方面:机密性、完整性、可用性,但ISO13335-1中却定义了IT安全6个方面的含义,另外添加了Accountability(负责性)、Authenticity(确实性)和Reliability(可靠性)。

ISO13335相对BS7799来说对IT技术部分有更加详细的描述并且可操作性较强,特别是对安全管理过程中的风险分析和管理有非常细致的描述,如对基线方法、非形式化方法、详细分析方法和综合分析方法等风险分析方法学的阐述,对风险分析过程细节的描述都很有参考价值,但目前商业应用此标准较少。

GA/T 391—2002计算机信息系统安全等级保护管理要求

GA/T 391—2002是GB17859-1999系列配套标准之一,与GB17859-1999相关的通用技术要求、操作系统要求、网络要求、数据库要求、工程要求、评估要求等标准共同组成计算机信息系统的安全等级保护体系。

作为计算机信息系统安全保护的支撑服务,管理层面则贯穿了其他五个层面,是其他五个层面实施安全等级保护的保证。

对信息系统的管理层、物理层、网络层、系统层、应用层和运行层的安全管理要求,并将管理要求落实到GB17859-1999的五个等级上,更有利于对安全

管理的继承、理解、分工实施,更有利于对安全管理的评估和检查。由于GB17859-1999中保护等级的划分是在充分考虑安全技术和安全风险控制的关系上制定的,安全等级越高,安全技术的费用和管理成本也就越高,从而能抵御更大的安全威胁,能有效建立起安全信心,降低IT使用风险。

该标准主要参考的是ISO133335,对计算机信息系统明确要求不论规模如何,为保障信息的机密性、完整性、可用性、可控性和抗抵赖性,都应建立有效的安全管理体系,按计算机信息系统安全等级保护的要求实施安全管理。从标准制定的角度来说结合了ISO13335和BS7799的优势,并且符合我国等级保护的原则,应该说是适用性比较好,但由于目前公安部还在联合有关部门和有关信息安全保护职能部 门作信息安全等级保护以及实施准备工作,具体工作都还在进行中,该标准还没有在国内大规模推广,实施中是否能得到较好的执行,还需要进一步观察。

COBIT信息和相关技术控制目标

由美国IT管理研究所开发与宣传。控制目标为IT的安全管理与控制提供了一个一般适用的公认的标准,以辅助管理者进行信息技术管理。COBIT归纳了世界上18项相关的来源,形成了一套专供企业经营者、使用者、IT专家、MIS稽核员和安控业者来强化和评估IT管理和控制之规范。

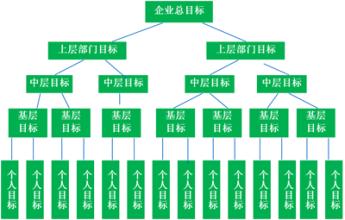

COBIT将IT 处理,IT资源及信息与企业的策略与目标联系起来,形成一个三维的体系结构,如下图所示:

这个模型为企业管理的成功提供了集成的IT管理,通过保证有关企业处理过程的高效的改进措施,以更快更好更安全地响应企业需求。

其中,IT准则集中反映了企业的战略目标。IT资源主要包括以人、应用系统、技术、设施及数据在内的信息相关的资源,这是IT处理过程的主要对象。IT管理则是在IT准则的指导下,对信息及相关资源进行规划与处理。

前几年目前国内对COBIT的应用基本没有见到什么报道,近一两年虽然出现了一些有关信息系统审计和IT治理的文章,但具体在国内的应用也较少提及,应该是还需要随着国内IT应用的成熟度进一步推动才能有较大的影响力。

SP 800-30 信息技术系统风险管理的指南

美国国家标准和技术学会(NIST)信息技术实验室(ITL)通过开发测试、测试方法、参考数据、对概念的证明、以及技术分析来改善信息技术的开发和生产应用,800系列特别报告书是关于ITL在计算机安全等领域所进行的研究、指导和成果以及在此领域与业界、政府和学术组织协同工作的报告。其中2002年1月发布的SP 800-30 信息技术系统风险管理的指南为制定有效的风险管理项目提供了基础信息,包括评估和消减IT系统风险所需的定义和实务指导。

该系列报告在国内应用较少,最多是各安全企业对此进行了一些初步的了解和分析,基本上没有在客户和企业处获得应用,因此不再多提,有兴趣的可以去NIST找找资料。

如何评估自有的安全管理状况

安全管理是一个仍在继续发展的领域,除了CC中的系统和产品标准、SSE-CMM中涉及到的系统运行安全管理和BS7799中的如风险管理和涉及安全方面的人员管理等外,企业还应该更加自己的需要制定了相应的安全政策并对此有效的执行。

安全管理的前提是制订保证安全目标的政策。安全政策包括物理方面的政策如关键计算设备的安全政策、逻辑方面的政策如数据访问、安全政策和行政制约方面的安全政策如人员安全管理政策。安全管理的一个重要组成部分是对安全政策实施过程与结果的审计并根据审计结论采取必要的行动,目前虽然对安全管理力度的级别定义在国内的信息系统的等级保护中有了要求,但具体的实施细则还没有正式执行,目前还无法进行参照。不过有一个原则是在高密级要求环境下应采取比低密级更强的安全管理。

我们可以看看BS7799是如何建立一个企业(组织)的安全管理体系的,

BS 7799-2:2002 定义了九个实施步骤或阶段:

第 1 步: 定义信息安全管理体系的范围

第 2 步: 定义安全方针

第 3 步: 确定系统化的风险评估方法

第 4 步: 确定风险

第 5 步:评估风险

第 6 步:识别和评价供处理风险的可选措施

第 7 步:选择控制目标和控制措施处理风险

第 8 步:准备适用性声明

第 9 步:管理层批准残余风险

另外也可以参考北京市委办公厅、北京市人民政府办公厅2001发布的《北京市党政机关计算机网络与信息信息安全管理办法》中对信息安全管理的要求,

该办法对组织领导和责任制、安全方案审查、安全服务单位、产品资质准入、保密要求和管理制度、监控和应急处理、信息内容、人员上岗培训、宣传、教育、监督检查、法律责任、实施时间等方面都作了不同的要求,应该说涉及面还是很广的。

在进行自评估时,除了可以参照BS7799的控制项进行自我检查外,还可以考虑采用外部的风险评估服务,其目的是通过系统的风险评估识别企业信息系统中的风险点,并区分出高低,例如哪些威胁才是需要关注的,定位出特地的安全需求。并且在一定条件下,指导企业进行最有效的降低总体风险和特定风险,监控不断变化的安全状况,最终指导进行安全风险管理,为企业的安全管理体系的建立提供原始信息。

四、如何针对安全管理的内容进行管理?how?

现在,要作什么?(理解安全概念,开始安全评估)

首先,需要根据企业的现实情况,明确大概的安全方针并制定相应的安全策略。在制定策略时需要注意不能脱离实际,很多安全策略和标准实际上是为一种理想状态下写的,包括一些信息安全顾问偶然也会犯这种错误,并没有真正了解到当前企业的安全需求和现状的情况下制定的安全策略在企业的实际实施过程中必然会出现问题,管理层或使用者会发现策略的定制者们并未理解他们真正的需要。如果这些安全策略过于理论化或限制性太强,那么企业组织就会漠视这这些策略。因此在安全策略定制必须遵循以下原则:

越符合现状越容易推行,越简单越容易操作,改动越小越容易接受

同时,在制定信息安全管理制度时要注意考虑企业现有的文化。许多信息安全方面的规章制度都是参考制度模板或者以其他组织的规章制度为模板而制定出来的。与企业文化和业务活动不相适应的信息安全管理制度往往会导致发生大范围的不遵守现象。另外,规章制度还必须包括适当的监督机制。

其次,要对现有信息系统进行安全评估。信息系统安全评估是指根据公认的标准和指导规范对信息系统及其业务应用的效能、效率、安全性进行监测、评估和控制的过程,以完成企业的安全目标,同时树立风险管理意识并遵循这个进行相关的安全体系建立。

再次,要充分认识到信息安全管理是一个过程。信息安全是一个动态的过程,必须分阶段的对安全策略进行调整,同时安全攻击和防范技术都在高速的发展,而这一切是一个没有终点的过程,必须建立在一套好的信息安全管理机制的基础上。

总的来说,安全管理不是一种即买即用的东西。一购买就能提供足够安全水平的安全管理体系是不存在的。建立一个有效的信息安全管理首先需要要在信息安全评估的基础上,制定出相关的管理策略和规章制度后,才能通过配套选用相应的安全产品搭建起整个信息安全架构。现在有些企业通过安装部分的安全产品或者制定了一些安全制度但没有得到良好的执行,我们也不能认为这个企业就有了信息安全管理体系,因为安全管理体系的建立是一个管理系统的验证规范,需依循“PDCA”循环进行,包括持续改善,订定政策、管理审查、文件管制、内部稽核等。而且信息安全管理与一般管理的不同在于信息安全管理着重在风险评

估及管理,并选择适当控制措施,将组织损失降到最低。风险评估的过程不是一段时间的工作,而是需要随着技术的发展及企业自身的变化持续改善的过程。企业实施了一套信息安全管理体系并不表示其自身信息安全受到绝对的保护,而是确保其本身的信息安全价值、风险等已确实评估,同时为当前信息系统的安全状态提供了一个快照,并在此基础上进行不断的控制与管理。

需要说明的是,要遵循以上要求即使对最有安全意识和执行能力的企业来说也不是一件简单的事,但总体来说提高信息安全管理水平已是一股不可违逆的潮流,所有的机构或企业已不是“做”与“不做”的问题,而是必须尽早实施的问题。企业应权衡自身承受安全的风险与成本,订定出一套符合本身需求的安全政策,改善自身的营运体制,以符合国际安全标准与世界潮流。

信息安全管理关键成功因素

首先当然还是要选好进行安全管理体系建设的依据,目前在建立企业的信息安全管理体系方面,最为主流的还是采用ISO17799/BS7799认可的相关的配套实施和认证体现等来建立。虽然如ISO 15408(Common Criteria)、FIPS 140、COBIT、ISO/IEC 13335(GMITS)等等的标准都可以部分适用,但ISO17799相对来说通用性最好,更能适应大部分企业的情况进行调节,所以基本还是以ISO 17799采用的较多,在安全行业的从业人员来说,也能有较多的灵活度可以针对不同情况进行修正,更有利于协助企业实现不同的自定制的安全管理的目的。

虽然BS7799可以管理到组织、客户、供应的安全,但是如果在IT系统和相应的数据流程上需要更细粒度的管理,就需要搭配其他的技术标准。不过,管理永远都是最主要和最先需要解决的问题,无论那方面的调查结果都显示在所有的安全事件中,除病毒外最多的安全事件还是因为人为的因素(不恰当的访问控制等)造成的,因此对于企业来说,最现实和投资回报最大的,还是要通过增强信息系统安全管理将人为的因素减到最低。

同时企业往往会考虑聘请外部的安全顾问来协助自己建立安全管理体系,这对于信息安全行业是很好的机会,不过作为企业也需要明确的认识到目前国内大部分信息安全企业和顾问的质量良莠不齐,好的信息安全顾问除了IT背景的知识之外,还要有企业管理的概念,更重要的是可信赖的人格。国际上的一些知名安全顾问十几二十年的经验,其中的经验和成熟度就不是短时间就可以获得的。因此事先作谨慎的调查和了解是非常有必要的。

最后,从企业自身要作的工作来说,如果要建立一套符合企业需要的信息安全体系,那么正如所有咨询顾问都会提出的,从一开始明确界定安全管理的范围,并且结合风险评估的结果、配合风险管理的思维方式来执行信息安全管理。而除了制定相应的信息安全制度外,企业更应该做的是明确自己的安全目标,安排高级管理层接受相关的信息安全培训,并作好整体的动员,最后慎选实施方案,逐步的进行安全建设,这样才会发挥安全管理的最大作用,保障信息安全管理的意识和技能能进行了有效的传递,让后续的执行能起到效果。

五、如何建设一个安全监控中心(SOC)?

虽然信息安全管理问题主要是个从上而下的问题,不能指望通过某一种工具来解决,但良好的安全技术基础架构能有效的推动和保障信息安全管理。随着国内行业IT应用度和信息安全管理水平的不断提高,企业对于安全管理的配套设施如安全监控中心(SOC)的要求也将有大幅度需求,这将会是一个较明显的发展趋势。

推行SOC的另外一个明显的好处是考虑到在国内企业目前的信息化程度下直接实施信息管理变革的困难性,如果尝试先从技术角度入手建立SOC相对来说阻力更小,然后通过SOC再推动相应的管理流程制定和实施,这也未尝不是值得推荐的并且符合国情的建设方式,而且目前已经有些IT应用成熟度较高的大型企业开始进行这方面工作的试点和探索了,因为这些组织已经认识到仅依赖于某些安全产品,不可能有效地保护自己的整体网络安全,信息安全作为一个整体,需要把安全过程中的有关各方如各层次的安全产品、分支机构、运营网络、客户等纳入一个紧密的统一安全管理平台中,才能有效地保障企业的网络安全和保护原有投资,信息安全管理水平的高低不是单一的安全产品的比较,也不是应用安全产品的多少和时间的比较,而是组织的整体的安全管理平台效率间的比较。下面我们就来谈谈建立一个SOC应该从那些方面考虑。

首先,一个较完善的SOC应该具有以下功能模块:

1.安全设备的集中管理

2.安全服务的集中管理

3.业务流程的安全管理组织的安全管理a)建立健全相关的安全岗位及职责;

b)制定并发布相关安全管理体系,定期进行修正;

c)对信息系统进行安全评估和实施,处理信息安全事故;

f)部门间的协调和分派并落实信息安全工作中各部门的职责;

以上是SOC必须具备的一些模块,现阶段国内外也有一些厂商推出了安全管理平台软件,从推动整个行业发展来看当然是好现象,但萝卜快了不洗泥,其中也存在一些发展中的问题,比如作为一个SOC必然要求具备统一的安全日志审计功能,但单一安全设备审计软件不能等同于安全管理平台,究其原因为国内现有安全厂商中安全设备厂商占多数,优势项目是在已有安全设备上添加统一日志管理和分析功能,由于是单个厂商的行为缺乏整体的行业标准,导致目前的安全审计软件普遍缺乏联动性,不支持异构设备,就算是对java的支持各个厂商的实现力度也不同,普遍只具备信息统计功能和分析报告的功能。。

在目前的安全管理平台提供商中,能提供完整的产品体系厂商非常少。而号称专业的安全产品厂商,因为安全产业起步很晚,这些厂商只能在某个领域做深,还无法提供整套的安全产品线,这也是一个现实。作为用户应该认清需求,把各种安全产品在自己网络中结合起来,深入了解安全管理平台提供商的实力,才能够达到安全目的,满足自己的安全需求。

最后,从投入产出比的角度来说,因为SOC往往只是一个软件平台的开发工作,大多数情况下不需要或者较少需要新的硬件投入,总投入往往不是很大,如果上了SOC后即使不能完善和推荐安全管理体系,也可以起到减轻管理员的工作负担,增强管理员的控制力度,并对整个网络内的安全状况进行统一监控和管理的作用,这样总体来说安全管理平台SOC的投入产出就非常值得。

总结

2003年中多个相关的文件的出台,为建设国家信息安全保障体系提出了明确的意见,为国内的信息安全管理工作提出了明确的要求。但总体来说信息安全工作涉及面广,要建立健全信息安全管理体制还需要一定的时间,因此还需要一定的市场培育和等待。

衷心希望国内的信息安全管理能一路走好!

爱华网

爱华网