- Land攻击:向某个设备发送数据包,并将数据包的源IP和目的IP都设置成攻击目标的地址。

- Teardrop攻击:利用OS处理分片重叠报文的漏洞进行攻击。

- DDos分布式拒绝服务攻击:攻击者攻破了多个系统。并利用这些系统去集中攻击其他目标。成千上万的主机发送大量的请求,受害设备因为无法处理而拒绝服务。

- Ping ofDeath攻击:通过构造出重缓冲区大小异常的ICMP包进行攻击。ping死你

- Smurf攻击:攻击这冒充受害主机的ip地址,向一个大的网络发送echo request的定向广播包,此网络的许多主机都做出回应,受害主机会收到大龄的echo reply消息。

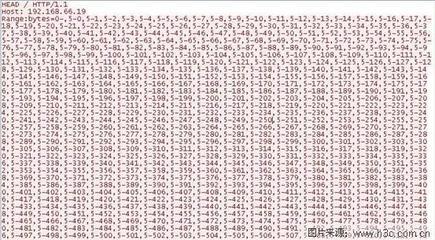

- SYN Flooding攻击:利用TCP连接的3次握手过程进行攻击。攻击者主机使用无效的IP地址。与受害主机进行TCP3次握手。在完成第2步后,受害主机就会处于开放会话的请求之中,但会话并未真正完成。受害主机必须等待连接超时,之后才能清楚为完成的会话。在此期间,受害主机将会连续接收到这样的请求,最终 因耗尽用来管理会话资源的资源而停止相应。

补充:smurf,蓝精灵,攻击

Smurf攻击是以最初发动这种攻击的程序名Smurf来命名。这种攻击方法结合使用了IP欺骗和ICMP回复方法使大量网络传输充斥目标系统,引起目标系统拒绝为正常系统进行服务。

攻击的过程是这样的:WoodllyAttacker向一个具有大量主机和因特网连接的网络的广播地址发送一个欺骗性Ping分组(echo请求),这个目标网络被称为反弹站点,而欺骗性Ping分组的源地址就是Woolly希望攻击的系统。

这种攻击的前提是,路由器接收到这个发送给IP广播地址(如206.121.73.255)的分组后,会认为这就是广播分组,并且把以太网广播地址FF:FF:FF:FF:FF:FF:映射过来。这样路由器人因特网上接收到该分组,会对本地网段中的所有主机进行广播。

读者肯定能够想到下面会发生什么情况。网段中的所有主机都会向欺骗性分组的IP地址发送echo响应信息。如果这是一个很大的以太网段,可以会有500个以上的主机对收到的echo请求进行回复。

由于多数系统都会尽快地处理ICMP传输信息,WoodllyAttacker把分组的源地址设置为目标系统,因此目标系统都很快就会被大量的echo信息吞没,这样轻而易举地就能够阻止该系统处理其它任何网络传输,从而引起拒绝为正常系统服务。

这种攻击不仅影响目标系统,还影响目标公司的因特网连接。如果反弹站点具有T3连接(45Mbps),而目标系统所在的公司使用的是租用线路(56Kbps),则所有进出该公司的通讯都会停止下来。

爱华网

爱华网