BackTrack4(BT3、BT4)破解无线路由密码完全教程

| 分类: Network |

因为这几天在学习无线安全的知识,当然涉及无线密码方面的就比较多,就用这篇文章做个总结吧。标题不太正确,本文不是黑客教程,而是科普文章啦。文章主要介绍BT4下的一些操作,阅读本文前,最好对网络有一些基本的认识。

申明:本文仅作一些简单的安全技术探讨,目的是普及Linux的发行版BackTrack的一些知识。

无线路由密码破解是犯法的,请不要用于非法用途,仅仅作为安全交流探讨用。

转载请注明出处,不对的地方还望指正。

一、了解基本的无线加密方式

目前,家用路由一般带有无线功能,很多人设置无线路由的时候都设置的密码,密码由加密手段保护,而基本的加密方式,有以下几种:

1.wep:wep全称是--WiredEquivalent Privacy加密技术,WEP安全技术源自于名为RC4的RSA数据加密技术,以满足用户更高层次的网络安全需求。

标准的64比特WEP使用40比特的钥匙接上24比特的初向量(initialization vector,IV ) 成为 RC4 用的钥匙。在起草原始的 WEP标准的时候,美国政府在加密技术的输出限制中限制了钥匙的长度,一旦这个限制放宽之后,所有的主要业者都用 104 比特的钥匙实作了 128 比特的 WEP 延伸协定。用户输入 128 比特的 WEP 钥匙的方法一般都是用含有 26 个十六进制数 (0-9 和 A-F)的字串来表示,每个字符代表钥匙中的 4 个比特, 4 * 26 =104 比特,再加上 24 比特的IV 就成了所谓的 "128 比特 WEP 钥匙"。有些厂商还提供 256 比特的 WEP 系统,就像上面讲的,24 比特是 IV,实际上剩下 232 比特作为保护之用,典型的作法是用 58 个十六进制数来输入,(58* 4 = 232 比特) +24 个 IV 比特= 256 个 WEP 比特。

钥匙长度不是 WEP安全性的主要因素,破解较长的钥匙需要拦截较多的封包,但是有某些主动式的攻击可以激发所需的流量。WEP 还有其他的弱点,包括 IV 雷同的可能性和变造的封包,这些用长一点的钥匙根本没有用。

2.wpa:全名为Wi-Fi ProtectedAccess,有WPA 和WPA2两个标准,是一种保护无线电脑网络(Wi-Fi)安全的系统,它是应研究者在前一代的系统有线等效加密(WEP)中找到的几个严重的弱点而产生的。

WPA 的资料是以一把 128 位元的钥匙和一个 48 位元的初向量 (IV) 的 RC4stream cipher 来加密。WPA 超越 WEP 的主要改进就是在使用中可以动态改变钥匙的“临时钥匙完整性协定”(Temporal Key IntegrityProtocol,TKIP),加上更长的初向量,这可以击败知名的针对 WEP 的金钥撷取攻击。

除了认证跟加密外,WPA 对于所载资料的完整性也提供了巨大的改进。WEP 所使用的 CRC(循环冗余校验)先天就不安全,在不知道 WEP 钥匙的情况下,要篡改所载资料和对应的 CRC 是可能的,而 WPA 使用了称为 "Michael" 的更安全的讯息认证码(在 WPA 中叫做讯息完整性查核,MIC)。进一步地,WPA 使用的 MIC 包含了帧计数器,以避免 WEP 的另一个弱点-replay attack(回放攻击)-的利用。

3.wpa2:WPA2 是经由 Wi-Fi 联盟验证过的 IEEE 802.11i 标准的认证形式。WPA2 实现了 802.11i 的强制性元素 ,特别是 Michael 算法由公认彻底安全的 CCMP 讯息认证码所取代、而 RC4 也被 AES 取代。相对来说,wpa2的加密方式更为安全。

二、了解BT3、BT4以及测试安全的软件snoopweb、snoopwpa、minidwep、minidwep-gtk

BT全称BackTrack,4是版本号,这是一个linux环境的便携系统,主要用于网络渗透以及安全分析,它可以放到U盘或者光盘中启动,对本身硬盘没有影响,无需在本地安装。是圈内非常著名的黑客攻击平台,内置大量的网络安全检测工具以及黑客破解软件等。

BT因可以方便的破解无线网络而出名,其中内置的spoonwep是一个非常强悍的图形化破解wep无线网络密码的工具。当然,snoopweb、snoopwpa、minidwep、minidwep-gtk都是非常好的,无线密码破解工具,用来济宁无线网络的安全分析。

BT3已经老去,取而代之的是BT4,其主要特点是不再使用lzma格式的squashfs作为livecd的文件系统,从而导致了一个更大容量的ISO文件。但从另外一个方面来看,这也使得我们不用维护我们自己的核心补丁问题。目前这是很痛苦的,因为squashfs融入主流核心的速度十分缓慢。BT4使用了squashfs-tools version 4.0,内建的squashfs核心模块( 2.6.29.4),和旧版本不兼容。使用了AUFS格式作为统一文件系统 (unificationfilesystem)。核心已经安装了几个无线驱动的注入和优化补丁,并且打了bootsplash 补丁,这些补丁都能在核心源码包中找到。(/usr/src/linux/patches)

BT4的这些变化意味着以前很多在BT2/BT3中使用的方法已经不再有效,比如启动时的cheatcodes参数。由于核心的转移也意味着不再使用live-linux脚本来生成iso文件,现在我们使用casper这个文件,BT4中一个最大的变化就是使用了软件仓库,可以经常更新安全补丁和工具,类似Debian。意味着如果你选择把BT4安装到硬盘,

你就可以通过apt-get命令,维护和更新你的软件包。

三、实战操作,破解无线密码,测试网络安全

看完了上面的基本概念,相信已经对无线安全有了一个最最基本的认识,下面我们就实验演练下,测试一下自己的无线网络是否安全,看无线的密码能不能被破解。

这里我们主要针对linux平台分析,win平台下也有相关的东西,这个以后有时间再讨论吧。

1、安装BT3、BT4

首先需要安装BT这个平台,BT3不详细讲解了,主要针对BT4,BT的官网以及中文社区是:

http://www.remote-exploit.org/backtrack.html

http://www.backtrack.org.cn/在这里你可以获取你想要的资源,不过推荐大家还是下载BT4中文勇士集成版,这个版本集成的软件比较多,操作也比较方便,种子下载地址如下:

http://www.rayfile.com/zh-cn/files/c208d6f5-a5b8-11df-ac61-0015c55db73d/

下载ISO文件完成后,建议把BT4安装到U盘里面就可以了,这是最方便的,当然,你也可以刻录ISO到光盘上,首先到http://unetbootin.sourceforge.net/下载一个unetbootin软件用来安装,打开软件界面,如下

按图示设置就OK了,软件提示BT4是即启动的,无需安装,不管,实际上我们安装的也只是一个引导程序而已。

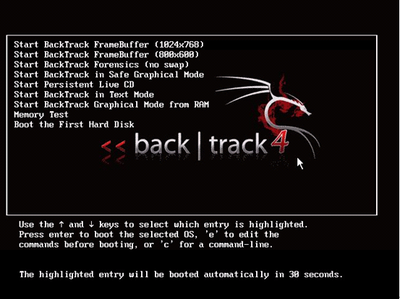

2、启动BT4

上一步安装完成后,重启,选择USB启动,接着进入以下界面,选择默认就好。

好了,出现下面这个画面以后输入startx启动图形界面程序。如下,接着就进入BT4的主界面了。

可以看到,这个BT4已经集成了snoopweb、snoopwpa、minidwep、minidwep-gtk软件,下面的操作就很简了。

3、用snoopweb破解wep密码

snoopweb确实是很不错的工具,但是个人使用的时候还是存在一些无线网卡不能识别的问题,所以下面引用论坛上的一个教程加以说明,如果你的snoopwep能够找到无线网卡并搜索到无线网络,用以下的方法就好,否则,请使用minidwep或minidwep-gtk,下面有讲,我自己就是用的后两者。

3.1单击桌面启动snoopwep,如下:

3.2 这里选项的含义:

NETCARD:表示选择网卡,需要选择WLAN0,如果这时候你没有这个,检查你的无线网卡是否开启,若开启还不行,请尝试用下面的minidwep软件。

DRIVER;表示选择驱动,选择NORMAL;

MODE;表示是否有目标,若是你不知道需要破解哪个无线网络,选择UNKNOWN VICTIM。

设置好以后,点NEXT,搜寻无线网络。

3.3搜寻网络界面如下

CHAN HOPPING:表示全信道扫描,选择它,再点击"LAUNCH"开始扫描.结果如上,这里最好选择“DATA”一栏里有数字的选项,“CLIS”也最好有的,比较容易破解,如果这一步你搜不到无线网络,请参考下面的方法。

3.4 确定目标后,选择“SELECTION OK”,进入下一步选项,如下:

LAUNCH 表示攻击模式的选择,这里提供了4 种攻击模式:

1)ARP REPLAY ATTACK,表示-3 ARP 注入;(有客户端时选)

2)P0841 REPLAY ATTACK,表示-2交互式注入;(首选)

3)CHOPCHOP&FORGEATTACK,表示-4 断续注入;(次次选)

4)FRAGMENTATION&FORGE ATTACK,表示-5 碎片注入。(次选)

攻击模式的含义大家百度一下吧,新浪博客字数有限制,我写不下了。推荐“P0841 REPLAY ATTACK”,然后点击“LAUNCH”,开始执行破解了,稍等一会,密码就出来了,如下:

4.使用minidwep破解wep密码

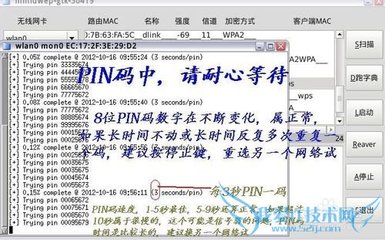

4.1 snoopweb是网上很多人推荐的一种方法,但是我个人认为还是minidwep这套软件更具备简单的操作,而且对无线网卡的识别也非常好,也可以直接破解weowpa密码,强烈推荐!返回之前的BT4桌面,看到桌面上已经集成了minidwep-gtk,minidiwep,两者功能一样,只是前者把后者一步步类DOS选择集成到一个图形界面,相对来说比较容易上手,也比较简单。

4.2打开minidwep-gtk,如下下图:

操作很简单,首先左上角选择你的无线网卡类型,信道选择“ALL”,即是全信道扫描,加密方式“wep”,方式选择指的是破解方式,就选默认的“AIreplay-ng-2”“AIreplay-ng-3”“AIreplay-ng-5”就OK了。“注入速率”,默认500比较好。AIreplay-ng代表的攻击模式在下面的minidwep图上有,IVS可以理解成无线网卡抓到的包数量,越多越好。

4.3然后点击右上角,等到搜索到无线网络信号的时候,点击下面的“启动”就OK。稍等片刻,密码会自动弹出来的。如下:(路由密码是9876543210)

4.4minidiwep的使用和minidwep-gtk是差不多的,这里我只给出几个过程图,其实大家看了前面的基础知识以后,应该能顺利操作了哈。

爱华网

爱华网