通过调研深信服下一代防火墙(NGAF)的使用体验,我们发现,大多数用户都希望不仅可以从日志报表中看到网络安全状况,更希望它能够简化运维、帮助决策。因此,针对日志报表功能,深信服下一代防火墙(NGAF)推出“最懂你的安全报表”,真正实现“你想看什么、我们就呈现什么”,让网络威胁时刻处在掌控之中。

那么,究竟新版的安全报表有哪些不一样呢?

1、用户:看不到内网中哪些设备被黑客控制,僵尸网络让我一筹莫展!

深信服:不要紧,我们可以帮您轻松定位终端用户中哪些主机已经成为”肉鸡“。

当内网中的主机遭受僵尸网络威胁时,会定时向僵尸网络的控制服务器发起连接请求,而深信服下一代防火墙(NGAF)可以检测到这些异常连接,那么用户就可以在报表里看到僵尸网络连接的具体的URL。当然,也可以从报表中看到终端用户中哪些主机被感染,它中了哪种恶意木马,深信服下一代防火墙(NGAF)已经实时进行阻断。

2、用户:部署这么多安全设备,海量安全日志中我该如何找到真正对业务系统 有威胁的攻击?

深信服:这个好办,我们可以帮您定位高风险的威胁。

多数用户都部署了多种安全防护设备,比如:WAF、IPS、传统防火墙等,它们的防御目标各不相同,因此用户无法从多种日志报表中快速定位最具风险的威胁。

真正有效的安全防护设备,可以发现系统中存在哪些漏洞,这些漏洞哪些被黑客利用,正在对系统发起针对性的攻击,事实上这些威胁才是用户重需要点关注并及时解决的。通过对系统进行扫描分析,我们可以发现存在的漏洞和遭遇的攻击,并将攻击行为和漏洞进行关联和呈现,帮助用户定位高风险的威胁。

3、用户:报表中展现的攻击数目这么多,到底哪些才是我需要关注的?

深信服:这个容易啊,我们可以消除无效攻击给您的管理和决策带来的障眼法。

针对向业务系统或用户发起的攻击,并不是所有的攻击都可以称之为有效攻击。只有业务系统存在漏洞,而刚好黑客利用此漏洞进行攻击,我们才可以称之 为有效攻击。传统的安全厂商在日志分析领域,缺少对系统漏洞的分析,仅能够从“攻击行为”的维度提供报表,他们并不清楚这些攻击行为哪些是有效或无效的。无形当中让IT管理者在做出决策时,很难判断一个系统或用户端当前遭遇的攻击到底严重到了哪种程度。

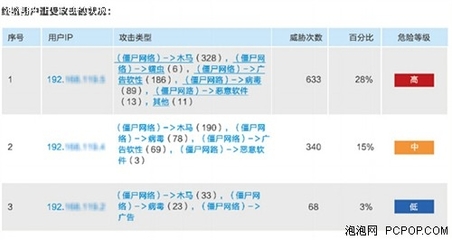

在新报表中,IT管理者只需根据有效攻击来做出合理评估,可谓事半功倍。如下图所示,用户可以看到业务系统遭遇攻击的源IP的具体信息,比如:攻击来自哪里、有什么特征、会带来什么程度的危害等。

4、用户:我只想看到财务系统遭遇了哪些SQL注入攻击,别的我不关心!

深信服:没关系,您可以根据攻击类型进行报表自定义。

如果您的财务系统正遭遇XSS攻击、SQL注入攻击等不同类型的威胁,但用户只关注遭遇SQL攻击的情况,那么用户可以根据这项需求进行自定义,再导出报表。摆脱了海量数据日志中用户所不关心的,能够实现更有针对性地建立安全防护体系。

5、用户:要是能有一种可以评估服务器安全状况的好办法,那可真就方便喽!

深信服:这个简单,动态统计服务器遭遇的攻击状况可以帮您未雨绸缪。

新报表可以帮助用户统计在一段时间内业务系统遭受的攻击次数,如果系统遭受黑客的攻击次数非常多,那说明网络环境已经不够安全。如果其中有效攻击的次数在增多,就说明黑客命中漏洞的攻击数也在增加,用户需要赶紧做好防护措施。

6、用户说:唉,组织里面不同职责的人想看到不同的报表,这可如何是好?

深信服:别着急,新报表从多维度出发,更能满足组织内不同角色对网络安全的关注点。

针对组织中的不同角色,如:需要做出风险评估和决策的管理者、需要了解当前业务系统及其用户正面临何种风险并作出响应的业务运维人员、需要快速定位风险所在的网络运维人员、想深入了解安全风险且具有探究精神的IT发烧友,深信服都可以提供不同的业务报表。

针对业务系统和终端用户,深信服可以提供不同种类的报表。用户可以看到业务系统遭遇了哪些Web攻击、底层漏洞攻击,也可以看到终端用户遭遇了哪些攻击,如病毒、木马或者恶意软件等。

7、用户:要是可以给我的安全防护体系评个分,那运维可就简单了!

深信服:新报表可以为您的安全体系评分,助您及时发现潜在的安全风险。

用户可以借助深信服下一代防火墙(NGAF)的L2-7层安全风险分析和实时漏洞分析等安全手段,给防护体系做出安全评分,让用户对网络整体的安全状况有直观、准确的了解,提前做好安全防护、漏洞修补工作。

爱华网

爱华网