周小为

(江南计算技术研究所,江苏 无锡 214083)

摘要:本文对公钥基础设施PKI及特权管理基础设施PMI技术的概念、基本组成及系统框架等进行了简要的介绍及分析。

关键词:PKI,PMI,属性证书,RBAC

The Analysis of PKI and PMI Technologies

ZHOU Xiao-Wei

(Jiangnan Institute of Computer Technology, JiangSu WuXi,214083)

Abstract: This paper instroduces two secure infrastructure technologies: the Public Key Infrastructure and the Privilege Management Infrastructure.And in the paper,we analyze the system frame of them. Key Words: PKI, PMI ,AC,RABC

随着公钥(public key)技术的产生和发展,以提供认证、完整性和保密性服务为核心的公钥基础设施(PKI,Public Key Infrastructure)已成为在异构环境中为分布式信息系统的各类业务提供统一的安全支撑的重要技术,而基于角色的访问控制(RBAC,Role Based Access Control)技术和在PKI基础上发展起来的特权管理基础设施(PMI,Privilege Management Infrastructure)则为分布式信息系统的各类业务提供了统一的授权管理和访问控制策略与机制。

1.PKI技术

1.1 PKI基本概念

PKI(Public Key Infrastructure)公钥基础设施,它是在公开密钥的理论和技术基础上发展

起来的一种综合安全平台。它能够为所有网络应用透明地提供加密和数字签名等密码服务所必需的密钥和证书管理,从而达到保证网上传递信息的安全、真实、完整和不可抵赖的目的。利用PKI可以方便地建立和维护一个可信的网络计算环境,从而使得人们在这个无法直接相互面对的环境里,能够确认彼此的身份和所交换的信息,能够安全地从事各种活动。 1.2

PKI基本组成

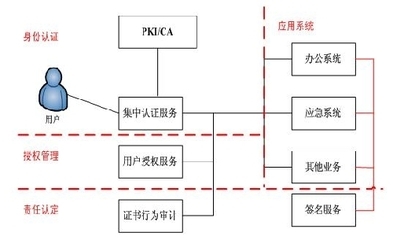

PKI系统的基本组成及结构如图1所示。

图1 PKI系统基本组成

认证中心CA(Certificate Authority):即数字证书的签发机关,CA必须具备权威性的特征。它通过对一个包含身份信息和相应公钥的数据结构进行数字签名来捆绑用户的公钥和身份。

注册中心RA(Register Authority):注册中心RA是PKI可选择的组成部分。使用独立的RA时,它是CA签发证书的可信终端实体。它作为用户和CA的接口,所获得的用户标识的准确性是CA颁发证书的基础。CA可委托RA完成其管理功能的一部分,它可以分担CA的一定功能以增强系统的可扩展性并且降低运营成本。

数字证书库:用于存储已签发的数字证书及公钥,用户可由此获得所需的其他用户的证书及公钥。

时间戳(Time Stamp):时间戳技术是证明电子文档在某一特定时间创建或签署的一系列技术。时间戳主要应用于以下两个方面:建立文档的存在时间,例如签署的合同或是实验笔记,与专利权相关;延长数字签名的生命期,保证不可否认性。

应用接口:PKI的价值在于使用户能够方便地使用加密、数字签名等安全服务,因此一个完整的PKI必须提供良好的应用接口系统,使得各种各样的应用能够以安全、一致、可信的方式与PKI交互,确保安全网络环境的完整性和易用性。 1.3

PKI的应用

建立PKI基础设施的目的是管理密钥和证书。通过PKI对密钥和证书的管理,一个组织可以建立并维护可信赖的网络环境。以下是PKI提供的几项基本服务:

(1) 鉴别(Authentication)—— 确认实体就是他自己所声明的。

(2) 数据完整性(Data Integrity)—— 确认信息在传递或存储过程中没有被篡改、重组或

延迟。

(3) 数据保密性(Data Confidentiality)—— 确保数据的秘密,除了接收者之外,无人能

够读出数据信息。

(4) 不可抵赖性(Non-Repudiation)—— 发送者不能否认已发送的信息。可使用数字签

名获得不可抵赖性。

2.PMI技术

2.1 PMI的基本概念

特权管理基础设施(PMI)是在PKI提出并解决了信任和统一的安全认证问题后提出的,其目的是解决统一的授权管理和访问控制问题

PMI的基本思想是,将授权管理和访问控制决策机制从具体的应用系统中剥离出来,在通过安全认证确定用户真实身份的基础上,由可信的权威机构对用户进行统一的授权,并提供统一的访问控制决策服务。

PMI 实现的机制有多种,如Kerberos机制、集中的访问控制列表(ACL)机制和基于属性证书(AC,Attribute Certificate)的机制等。基于Kerberos机制和集中的访问控制列表(ACL)机制的PMI通常是集中式的,无法满足跨地域、分布式环境下的应用需求,缺乏良好的可伸缩性。

基于属性证书的PMI通过属性证书的签发、发布、撤销等,在确保授权策略、授权信息、访问控制决策信息安全、可信的基础上,实现了PMI的跨地域、分布式应用。 2.1.1属性证书

属性证书(AC,Attribute Certificate)是一种轻量级的数字证书,2000年颁布的ITU-T X.509 V4版对属性证书的格式进行了标准化,为将属性证书应用于特权管理基础设施,实现策略信息和授权信息的可信发布和安全应用奠定了基础。

属性证书的内容包括两大部分:待签名的属性证书信息和对属性证书证书的数字签名。其中,待签名的属性证书信息包括与属性拥有者的主体名称、属性证书发行者的名称和标识、属性证书的唯一序列号、属性证书的有效期及以属性项形式表示的资源信息、策略信息、角色信息等。

属性证书的内容如下表所示

表2-1 属性证书的内容

字 段 含 义

版本 属性证书版本 主体名称 该权限证书的持有者 发行者

签发属性证书的AA的名称

发行者唯一标识符 签发属性证书的AA的名称的唯一标识符 签名算法 签名算法标识符 序列号 证书序列号

有效期 权限属性证书有效期间 属性 持有者的属性 扩展域

包含其它信息

数字签名

签发者的数字签名

2.1.2基于角色的访问控制

随着计算机网络技术和信息技术的迅速发展,通过网络传输和处理的信息和数据越来越多,需要进行访问控制的资源数量迅速扩大,访问控制的难度不断增加,对系统资源访问控制的要求也越来越高。

在网络和分布式应用环境下,对于安全性要求较高的信息资源,既要求能够由信息资源的管理部门统一进行管理,确保信息资源受控、合法、安全地使用,又需要授权管理和访问控制的复杂度不能因为资源和用户数量的增长而迅速增加,以确保授权和访问控制的可管理性,实现统一、高效、灵活的访问控制。传统的访问控制机制,如自主访问控制(DAC,Discretionary Access Control)、强制访问控制(MAC,Mandatory Access Control)等已远远不能满足访问控制的上述要求。

20世纪90年代以来发展起来的基于角色的访问控制(RBAC)技术可以减少授权管理的复杂度,降低管理开销,提高访问控制的安全性,而且能够实现基于策略的授权管理和访问控制。

在基于角色的访问控制(RBAC)中,引入了角色这一重要概念。角色是对用户拥有的职能和权限的一种抽象,RBAC的基本思想是,根据用户在组织内的职称、职务及所属的业务部门等定义用户拥有的角色,而授权给用户的访问权限,由用户在组织中担当的角色来确定。

鉴于基于角色的访问控制技术的优势,需要在PMI中采用基于角色的访问控制技术进行授权管理和访问控制,以角色为中介,建立以对象与操作、权限、角色、组织结构、系统结构为核心的层次化的资源结构和关系的描述、定义和管理框架,充分反映信息系统资源配置和部署的现状以及未来资源结构动态变化和业务发展的需求,为授权管理和访问控制提供基础信息,并通过角色的分配实现对用户的授权,提高授权的可管理性和安全性,简化授权管理的复杂度,降低资源管理和授权管理的成本,提高管理的效率。

数字签名

签发者的数字签名

2.1.2基于角色的访问控制

随着计算机网络技术和信息技术的迅速发展,通过网络传输和处理的信息和数据越来越多,需要进行访问控制的资源数量迅速扩大,访问控制的难度不断增加,对系统资源访问控制的要求也越来越高。

在网络和分布式应用环境下,对于安全性要求较高的信息资源,既要求能够由信息资源的管理部门统一进行管理,确保信息资源受控、合法、安全地使用,又需要授权管理和访问控制的复杂度不能因为资源和用户数量的增长而迅速增加,以确保授权和访问控制的可管理性,实现统一、高效、灵活的访问控制。传统的访问控制机制,如自主访问控制(DAC,Discretionary Access Control)、强制访问控制(MAC,Mandatory Access Control)等已远远不能满足访问控制的上述要求。

20世纪90年代以来发展起来的基于角色的访问控制(RBAC)技术可以减少授权管理的复杂度,降低管理开销,提高访问控制的安全性,而且能够实现基于策略的授权管理和访问控制。

在基于角色的访问控制(RBAC)中,引入了角色这一重要概念。角色是对用户拥有的职能和权限的一种抽象,RBAC的基本思想是,根据用户在组织内的职称、职务及所属的业务部门等定义用户拥有的角色,而授权给用户的访问权限,由用户在组织中担当的角色来确定。

鉴于基于角色的访问控制技术的优势,需要在PMI中采用基于角色的访问控制技术进行授权管理和访问控制,以角色为中介,建立以对象与操作、权限、角色、组织结构、系统结构为核心的层次化的资源结构和关系的描述、定义和管理框架,充分反映信息系统资源配置和部署的现状以及未来资源结构动态变化和业务发展的需求,为授权管理和访问控制提供基础信息,并通过角色的分配实现对用户的授权,提高授权的可管理性和安全性,简化授权管理的复杂度,降低资源管理和授权管理的成本,提高管理的效率。

信任源点SOA

授权服务中心AA授权服务中心AA

资源管理中心RM业务受理点安全策略服务

LDAP服务

操作授权服务资源管理中心RM

业务受理点

LDAP服务

操作授权服务

安全策略服务

图2 授权服务体系的总体架构示意图

(1)信任源点SOA

信任源点(SOA中心)是整个授权管理体系的中心业务节点,也是整个授权管理基础设施PMI的最终信任源和最高管理机构。

SOA中心的职责主要包括:授权管理策略的管理、应用授权受理、AA中心的设立审核及管理和授权管理体系业务的规范化等。 (2)授权服务中心AA

属性权威机构AA中心是授权管理基础设施PMI的核心服务节点,是对应于具体应用系统的授权管理分系统,由具有设立AA中心业务需求的各应用单位负责建设,并与SOA中心通过业务协议达成相互的信任关系。

AA中心的职责主要包括:应用授权受理、属性证书的发放和管理,以及AA代理点的设立审核和管理等。AA中心需要为其所发放的所有属性证书维持一个历史记录和更新记录。

3)授权服务代理点

AA代理点是授权管理基础设施PMI的用户代理节点,也称为资源管理中心,是与具体应用用户的接口,是对应AA中心的附属机构,接受AA中心的直接管理,由各AA中心负责建设,报经主管的SOA中心同意,并签发相应的证书。AA代理点的设立和数目由各AA中心根据自身的业务发展需求而定。

AA代理点的职责主要包括应用授权服务代理和应用授权审核代理等,负责对具体的用户应用资源进行授权审核,并将属性证书的操作请求提交到授权服务中心进行处理。

(4)访问控制执行者

访问控制执行者是指用户应用系统中具体对授权验证服务的调用模块,因此,实际上并不属于授权管理基础设施的部分,但却是授权管理体系的重要组成部分。

访问控制执行者的主要职责是:将最终用户针对特定的操作授权所提交的授权信息(属性证书)连同对应的身份验证信息(公钥证书)一起提交到授权服务代理点,并根据授权服务中心返回的授权结果,进行具体的应用授权处理。

3.PMI与PKI的关系

PKI和PMI都是重要的安全基础设施,它们是针对不同的安全需求和安全应用目标设计的,PKI主要进行身份鉴别,证明用户身份,即“你是谁”;PMI主要进行授权管理和访问控制决策,证明这个用户有什么权限,即“你能干什么”,因此它们的实现的功能是不同的。

尽管如此,PKI和基于属性证书PMI两者又具有密切的关系。基于属性证书的PMI是建立在PKI基础之上的,一方面,对用户的授权要基于用户的真实身份,即用户的公钥数字证书,并采用公钥技术对属性证书进行数字签名,另一方面,访问控制决策是建立在对用户身份认证的基础上的,只有在确定了用户的真实身份后,才能确定用户能干什么。

此外,PKI和基于属性证书的PMI还具有相似的层次化结构、相同的证书与信息绑定机制和许多相似的概念,如属性证书和公钥证书,授权管理机构和证书认证机构等,表3-1给出了PKI与基于属性证书的PMI中概念和实体的对照关系。

表3-1 PKI与基于属性证书的PMI的对照

概 念 PKI实体

PMI实体

证书 公钥证书(PKC) 属性证书(AC)

证书签发者 证书认证机构(CA) 授权管理机构(SOA/AA) 证书用户 主体

持有者

证书绑定 主体名和公钥绑定 持有者名和策略、权限或角色等属性的绑定

撤消 证书撤消列表(CRL) 属性证书撤消列表(ACRL) 信任的根

根CA(RCA)/信任锚

授权源机构(SOA)

从属机构 子CA 授权管理机构(AA)

4.总结

公钥基础设施PKI,是一种遵循既定标准的密钥管理平台,它能够为所有网络应用提供加密和数字签名等密码服务及所必需的密钥和证书管理体系,简单来说,PKI就是利用公钥理论和技术建立的提供安全服务的基础设施。PKI技术已成为在异构环境中为分布式信息系统的各类业务提供统一的安全支撑的重要技术。

特权管理基础设施PMI实际提出了一个新的信息保护基础设施,能够与PKI和目录服务紧密地集成,并系统地建立起对认可用户的特定授权,对权限管理进行了系统的定义和描述,完整地提供了授权服务所需过程。建立在PKI基础上的PMI技术为分布式信息系统的各类业务提供了统一的授权管理和访问控制策略与机制。

参考文献

2

冯登国译.CarlisleAdamsSteveLloyd.公开密钥基础设施概念、标准和实施 [M].北京: 人民邮电出版社,2001. 3 关振胜.公钥基础设施PKI与认证机构CA [M] .北京:电子工业出版社,2002.

4

MessaoudBenantar.互联网公钥基础设施概论.张千里译 [M].北京:人民邮电出版社,2003. 5

李晏睿,赵政,一种基于PKI/PMI的企业安全构架 [J].计算机工程与设计2003.12;24(12):95-102. 6 谭 强,黄 蕾,PMI原理及实现初探 [J].计算机工程 2002.8;28(8):187-189. 7

ITU-T Rec x.812(1995)|ISO/IEC 10181-3:1996 Security Frame-works for open systems:Access control framework [S]. 8

DAVID CHADWICH,ALEXANDER OTENKO. RBAC PoliciesinxmlforX.509 Based Privilege Management[R]. SEC 2002.Egypt,2002-05

作者简介:周小为,(1982-),女,江苏无锡人,工程师,硕士在读,主要研究方向:信息安全.

爱华网

爱华网