基于网络入侵检测系统

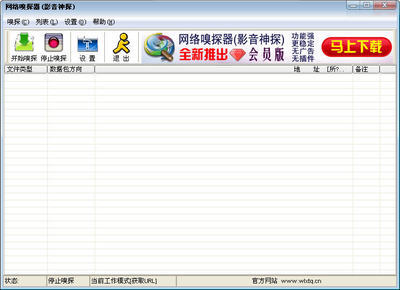

一.snort数据包嗅探

1.启动snort

(3)

snort命令 snort -i eth0 -dev icmp and src同组主机IP -l/var/log/snort

根据snort捕获信息填写表22-1-1。

数据帧源MAC | 172.19.32.0 |

数据帧目的MAC | 172.19.32.10 |

IP上层协议类型 | ICMP |

数据包源IP | 192.172.32.0 |

数据包目的IP | 192.172.32.11 |

数据包总长度 | 0x62 |

IP报文头长度 | 20 |

ICMP报文头长度 | 8 |

ICMP负载长度 | 56 |

ICMP类型/代码 | 8/0 |

表22-1-1

二.snort数据包记录

(1)

snort命令 snort -i eth0 -b tcp and src同组主机IP and dst port 23

(3)

snort命令 snort -r/var/log/snort/snort.log.XXXX

三.简单报警规则

(1)

snort命令 alert tcp anyany -> 本机IP 80 (msg:"XXX";) 。

根据规则完成表22-1-2的填写。

snort规则动作 | 报警 |

规则头协议 | tcp |

规则头源信息 | 任意IP 任意端口 |

规则头目的信息 | 当前主机IP 80 |

方向操作 | 当前主机为接收端 |

报警消息 | XXX |

表22-1-2

(2)

添加包含new.rules规则集文件语句 include$RULE_PATH/new.rules(规则集文件路径) 。

(3)

启动snort的命令 snort -csnort.conf 。

根据报警日志完成表22-1-3的填写。

报警名称 | XXX |

数据包源IP | 192.172.32.11 |

数据包目的IP | 192.172.32.0 |

数据包源端口号 | 随机 |

数据包目的端口号 | 80 |

表22-1-3

四.字符串匹配

(2)

snort规则 activate tcp any 21-> any any (activates: 81; content: "vsFTPd"; msg:"FTP User Login"; )

dynamic tcp any any -> any 21 (activated_by: 81;count: 10; msg: "User Name and PASSWORD"; )

(4)

启动snort的命令 snort -d -csnort.conf 。

五.端口扫描攻击检测

(1)

预处理描述:

preprocessor portscan: 172.16.0.0/24 4 3/var/log/snort/portscan.log

(2)

portscan.log日志记录格式描述: 日期 时间 攻击源IP:源端口-> 目标主机IP:扫描端口 SYN ******S*。

默认情况下,nmap在进行目标主机TCP端口扫描时,扫描顺序:无序 。

六.IP分片重组检测

2.主机A监听检测

(2)

snort规则 alert icmp any any-> any any (content: "|0D 0E 0F 10 11 12|"; msg:"Fragment Test"; )

(3)

预处理描述: preprocessor frag2: timeout 60,memcap 4194304

爱华网

爱华网