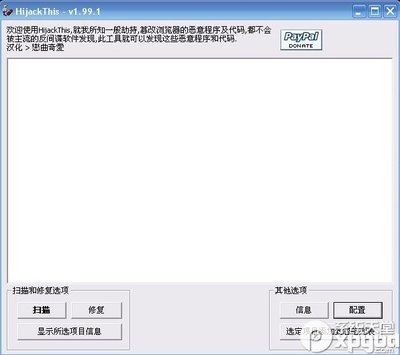

写在前面的话

自从HijackThis这个强力工具出现以后,各大论坛就不乏求道解惑的帖子。

而网上各种版本的中文教程也层出不穷,但都大同小异,特别是对于HijackThis的运作机理剖析不够,

以至于很多人盲目使用,轻则没有效果,重则损坏系统,让好好的一个工具成了摆设。

本文依据

bleepcomputer.com

的

HijackThisTutorial&Guide

翻译而来。

文章详细分析了HijackThis的运行机制和修复手段,对每一个区段都作了详细的说明,并随着版本的更新而不断修订。

HijackThis项目详解

R0,R1,R2,R3区段

这一个区段包括InternetExplorer起始页、主页以及Url搜索钩子。

R0对应于InternetExplorer起始页和搜索助手。

R1对应于InternetExplorer搜寻功能和其他特性。

R2目前没被使用。

R3对应于Url搜索钩子。Url搜寻钩子用于当你在浏览器的地址栏中键入一个http://或者ftp://等协议的地址的时候。

当你输入这种地址时,浏览器将会尝试靠它自己理解选择正确的协议,如果失败了它将会使用在R3区段中列出的UrlSearchHook试着找到你输入的地址。

注册表键:

Code:

HKLMSoftwareMicrosoftInternetExplorerMain,StartPage

HKCUSoftwareMicrosoftInternetExplorerMain:StartPage

HKLMSoftwareMicrosoftInternetExplorerMain:Default_Page_URL

HKCUSoftwareMicrosoftInternetExplorerMain:Default_Page_URL

HKLMSoftwareMicrosoftInternetExplorerMain:SearchPage

HKCUSoftwareMicrosoftInternetExplorerMain:SearchPage

HKCUSoftwareMicrosoftInternetExplorerSearchURL:(Default)

HKCUSoftwareMicrosoftInternetExplorerMain:WindowTitle

HKCUSoftwareMicrosoftWindowsCurrentVersionInternetSettings:ProxyOverride

HKCUSoftwareMicrosoftInternetConnectionWizard:ShellNext

HKCUSoftwareMicrosoftInternetExplorerMain:SearchBar

HKEY_CURRENT_USERSoftwareMicrosoftInternetExplorerURLSearchHooks

HKLMSoftwareMicrosoftInternetExplorerSearch,CustomizeSearch=

HKCUSoftwareMicrosoftInternetExplorerSearch,CustomizeSearch

HKLMSoftwareMicrosoftInternetExplorerSearch,SearchAssistant

例子列表R0-HKCUsoftwareMicrosoftInternetExplorerMain,Start=

http://www.google.com/

一个通常的疑问是紧接着其中一些项目的Obfuscated代表什么意思。当某项被标注为Obfuscated的时候意味着它将难以被察觉或者了解。

在间谍软件术语中那意谓着间谍软件或者劫持程序藉由把数值转换成它容易地了解,但人类难以理解的一些其它的形式来隐藏它们的项目,

例如把项目以十六进制的形式加入注册表。这是隐藏它们的存在且使其难以被移除的惯用伎俩。

如果你不认识R0和R1中任何一个所指向的网站,并且你想要改变它,那么你可以让HijackThis安全地修复它们,

使它们不会对你的InternetExplorer设置造成危害。如果你想看看它们是怎样的网站,你可以去访问那些站点,

而且如果它有许多弹出窗口和链接,你几乎可以总是删除它们。需要注意的是如果R0/R1指向的是一个文件,

当你用HijackThis修复该项目时,Hijackthis将不会删除指定的文件,你必须手动删除它。

有些以下划线(_)结束的特定的R3项目。比如它会看起来像是下面这个例子:

R3-URLSearchHook:(noname)-{CFBFAE00-17A6-11D0-99CB-00C04FD64497}_-(nofile)

注意CLSID,它是在{}之间的那些数字,有一个_跟在它的末尾,用HijackThis移除它们有些时候可能会有困难。

要修复它你需要去下面的注册表键手动删除指定的注册表项目:

HKEY_CURRENT_USERSoftwareMicrosoftInternetExplorerURLSearchHooks

删除在它下面的你想要移除的CLSID项目。请不要改动CFBFAE00-17A6-11D0-99CB-00C04FD64497这个CLSID,因为它是合法的默认值之一。

除非你认识被用于UrlSearchHook的软件,否则你通常应该Google一下并在做过一些研究之后,再让HijackThis修复它。

F0,F1,F2,F3区段

这些区段包括从你的.ini文件,system.ini,win.ini以及注册表中等效的位置加载的应用程序。

F0对应于system.ini中的Shell=语句。在system.ini的shell=语句在Windows9X及以下(ME也有使用?)的操作系统中被用于

指定哪个程序会为作为操作系统的外壳。外壳是负责加载你的桌面,处理窗囗管理,而且让使用者与系统互动的程序。当Windows启动时,

在shell语句之后列出的任何的程序都会被载入,并且充当默认的外壳。有一些程序可以被做为合法的外壳替代品,

但是他们通常已经不再被使用。

Windows95和98(WindowsME?)使用Explorer.exe作为它们的默认外壳。Windows3.X使用Progman.exe作为它的外壳。

也可以在与shell=的同一行上列出多个将在Windows加载同时启动的其他程序,例如Shell=explorer.exebadprogram.exe。

当Windows启动的的时候,这一行将会载入两个程序。

F1对应于在win.ini中的Run=或者Load=项目。在Run=或者Load=之后列出的任何的程序将会在Windows启动的时候载入。

Run=语句主要在Windows3.1,95和98时期用于保持和较旧的程序的向后兼容性。大多数的现代程序不再使用这个ini设定,

而且如果你并不使用较旧的程序你可以确定它们是可疑的。而Load=语句被用于为你的硬件加载驱动程序。

F2和F3项目对应于F0和F1的等效位置,但是它们在WindowsXP,2000和NT中改为在注册表中储存。

这些版本的Windows通常不使用system.ini和win.ini文件。他们使用被称为IniFileMapping的一个功能来代替向后相容性。

IniFileMapping将.ini文件的所有的内容加入注册表中,用键来存储.ini中的的每一行。

当你运行一个需要从.ini文件中读取它的设置的程序时,它将会首先检查注册表键:

HKEY_LOCAL_MACHINEsoftwareMicrosoftwindowsntCurrentVersionIniFileMapping做.ini映射,

如果顺利找到将会改为读取来自那里的设置。你可以看到这个键包含了IniFileMapping所引用的.ini文件。

在F2经常出现的另外一个项目是UserInit项,对应于WindowsNT,2000,XP以及2003中的:

HKLMSoftwareMicrosoftwindowsntCurrentVersionWinlogonUserinit。

这个键指明哪个程序应该在用户登陆之后启动。这个键的默认程序是C:windowssystem32userinit.exe。

Userinit.exe是为你的用户账户恢复自己的的配置,字型,色彩等设置的程序。可以通过将要运行的程序以逗号隔开来增加的更多的程序。

举例来说:

HKLMSoftwareMicrosoftWindowsNTCurrentVersionWinlogonUserinit=C:windowssystem32userinit.exe,c:windowsbadprogram.exe。

当你登录的时候,这两个程序都会启动,这是一个常被特洛伊木马、劫持程序和间谍软件所利用的位置。

注册表键:

Code:

HKLMSoftwareMicrosoftWindowsNTCurrentVersionWinlogonUserinit

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsNTCurrentVersionIniFileMapping

使用的文件:

c:windowssystem.ini

c:windowswin.ini

例子列表F0-system.ini:shell=Explorer.exeSomething.exe

Code:

F2-REG:system.ini:UserInit=userinit,nddeagnt.exe

F2-REG:system.ini:shell=explorer.exebeta.exe

对于F0,如果你见到一个类似Shell=Explorer.exesomething.exe的描述,那么你应该确实的删除它。你通常可以删除这些项目,

但是你应该查询Google和在下面列出的网站。

对于F1项目你应该google下在这里找到的项目以确定他们是否合法的程序。你也可以在下面的网站搜寻这些项目看看它是什么。

对于F2,如果你见到“UserInit=userinit.exe,”有或者没有“nddeagnt.exe”,就像上述的例子中那样,那么你可以不理会它。

如果你见到UserInit=userinit.exe(注意没有逗点)那仍然没有问题,因此你应该不需要理会它。

如果你在userinit.exe后面发现其它的项目,那很可能是特洛伊木马或其他的恶意程序。

F2Shell=也是一样:如果你单独见到“explorer.exe”,它应该没有问题,否则,如果类似上面的例子,

那么它可能是潜在的特洛伊木马或恶意程序。你通常可以删除这些项目,但是你应该查询Google和在下面列出的站点。

请注意当修复这些项目的时候HijackThis不会删除除与它关连的文件。你一定要手动删除这些文件。

你可以在下面的站点寻找相关信息:

BleepingComputerStartupDatabase

Answersthatwork

GreatisStartupApplicationDatabase

Pacman‘sStartupProgramsList

Pacman‘sStartupListsforOfflineReading

KephyrFileDatabase

WintasksProcessLibrary

N1,N2,N3,N4区段

这些区段对应于Netscape和Mozilla浏览器的起始页和默认搜索页。

这些项目被储存在C:DocumentsandSettingsYourUserNameApplicationData文件夹下不同的位置的prefs.js文件中。

Netscpae4项目在通常存储在应用程序目录的prefs.js文件中,类似下面的位置C:ProgramFilesNetscapeuserdefaultprefs.js。

N1对应Netscape4启始页和默认搜寻页。

N2对应Netscape6启始页和默认搜寻页。

N3对应Netscape7启始页和默认搜寻页。

N4对应Mozilla启始页和默认搜寻页。

使用的文件:prefs.js

由于间谍程序和劫机程序大多倾向于瞄准InternetExplorer所以这些项目通常是安全的。如果您发现在这里列出的网站不是您设置的,

您可以使用HijackThis修复它。目前只有一个已知的会改变这些设定的网站,就是在这里被讨论的Lop.com。

O1区段

这个区段对应主机(Host)文件重定向。

主机文件包含主机名(hostnames)到IP地址的映射。举例来说,如果我在我的主机文件中输入:

127.0.0.1

www.bleepingcomputer.com

当你试图访问

www.bleepingcomputer.com

的时候,它将会检查主机文件,查看项目并将其转换成IP地址127.0.0.1而不是它的正确地址。

主机文件重定向是指,一个劫持程序修改了你的主机文件,在你的试图访问一个特定的网站时候将你重定向到另外一个网站。

因此如果某人增加一个项目类似于:

127.0.0.1

www.google.com

那么当你试图访问

www.google.com

时你会被重定向到127.0.0.1这个你自己的计算机的地址。

例子列表O1-Hosts:192.168.1.1

www.google.com

使用的文件:主机文件是能被任何文本文件编辑程序编辑的一个文本文件,在不同操作系统被预先设定储存在下列的位置中,除非你选择了不同的安装路径-

Code:

操作系统位置

Windows3.1C:WINDOWSHOSTS

Windows95C:WINDOWSHOSTS

Windows98C:WINDOWSHOSTS

WindowsMEC:WINDOWSHOSTS

WindowsXPC:WINDOWSSYSTEM32DRIVERSETCHOSTS

WindowsNTC:WINNTSYSTEM32DRIVERSETCHOSTS

Windows2000C:WINNTSYSTEM32DRIVERSETCHOSTS

Windows2003C:WINDOWSSYSTEM32DRIVERSETCHOSTS

在WindowsNT/2000/XP中主机文件的位置能够通过修改注册表键来改变。

注册表键:HKEY_LOCAL_MACHINEsystemCurrentControlSetServiceTcpipParameter:DatabasePath

如果你见到某个项目类似于上面的例子,并且你知道他们不是作为特定的原因存在的,你可以安全地移除他们。

如果你发现一个项目的主机文件位于C:WindowsHelpHost,这意味着你感染了CoolWebSearch。

如果主机文件不在上表中的操作系统的默认位置上,那么它很有可能是由于被感染而引起的,你应该让HijackThis修复它。

你也可以下载Hoster程序使你能够恢复默认的主机文件。只要下载Hoster程序并运行它,点击RestoreOriginalHosts按钮然后退出即可。

O2区段

这个区段对应于浏览器辅助程序对象(BrowserHelperObject)。

浏览器辅助程序对象是为你的浏览器扩充功能的插件。他们可能被用于间谍程序和合法的程序,像是Google工具栏和AdobeAcrobatReader。

当你要决定是否移除它们的时候,你最好先研究下它们是否可能是合法的。

注册表键:HKLMSoftwareMicrosoftWindowsCurrentVersionExplorerBrowserHelperObjects

例子列表O2-BHO:NAVHelper-{BDF3E430-B101-42AD-A544-FADC6B084872}-C:ProgramFilesNortonAntivirusNavShExt.dll

这里有一个由TonyKlein编译的关于浏览器辅助程序对象和工具栏的已知CSLIDs的优良列表,在这里:

CLSID列表

。

当查阅列表的时候,使用列出的在花括弧({})之间的数字作为CLSID。

这些列出的CLSID相关的注册表项目包含了关于浏览器辅助程序对象和工具栏的信息。

当你用HijackThis修复这一类型的项目的时候,HijackThis将会尝试删除列出的引起问题的文件。

有时即使InternetExplorer已经关闭,文件却仍然在使用中。如果在你用HijackThis修复它之后,文件仍然存在,

建议你重新启动进入安全模式删除有问题的文件。

O3区段

这个区段对应于InternetExplorer工具栏。

这些是在InternetExplorer的导航栏的下面的工具栏以及菜单。

注册表键:HKLMSoftwareMicrosoftInternetExplorerToolbar

例子列表O3-Toolbar:NortonAntivrius-{42CDD1BF-3FFB-4238-8AD1-7859DF00B1D6}-C:ProgramFilesNortonAntivirusNavShExt.dll

这里有一个由TonyKlein编译的关于浏览器辅助程序对象和工具栏的已知CSLIDs的优良列表,在这里:

CLSID列表

。

当查阅列表的时候,使用列出的在花括弧({})之间的数字作为CLSID。

这些列出的CLSID相关的注册表项目包含了关于浏览器辅助程序对象和工具栏的信息。

当你用HijackThis修复这一类型的项目的时候,HijackThis将会尝试删除列出的引起问题的文件。

有时即使InternetExplorer已经关闭,文件却仍然在使用中。如果在你用HijackThis修复它之后,文件仍然存在,

建议你重新启动进入安全模式删除有问题的文件。

O4区段

这个区段对应在确定的注册表键处和启动文件夹中列出的将自动在Windows启动时被加载的应用程序。

在这里被列出的注册表键适用于WindowsXP,NT,和2000。如果它们也适用于其他的操作系统,请告诉我:

如果它看起来像一个注册表键,它应该在下面列出注册表键列表之中。

Startup:这些项目提及的应用程序藉由把它们放入已登录的使用者的启动组中来加载。

GlobalStartup:这些项目提及的应用程序藉由把他们放入所有的使用者的启动组中来加载。

启动注册表键:

Code:

HKLMSoftwareMicrosoftWindowsCurrentVersionRunServicesOnce

HKCUSoftwareMicrosoftWindowsCurrentVersionRunServicesOnce

HKLMSoftwareMicrosoftWindowsCurrentVersionRunServices

HKCUSoftwareMicrosoftWindowsCurrentVersionRunServices

HKLMSoftwareMicrosoftWindowsCurrentVersionRun

HKCUSoftwareMicrosoftWindowsCurrentVersionRun

HKLMSoftwareMicrosoftWindowsCurrentVersionRunOnce

HKCUSoftwareMicrosoftWindowsCurrentVersionRunOnce

HKLMSoftwareMicrosoftWindowsCurrentVersionRunOnceEx

注意:HKLM代表HKEY_LOCAL_MACHINE,而HKCU代表HKEY_CURRENT_USER。

启动位置的完整列表和它们的作用可以在这里找到:

WindowsProgramAutomaticStartupLocations

使用的目录:

Startup:c:documentsandsettingusernamestartmenuprogramstartup

Global:c:documentsandsettingalluserstartmenuprogramstartup

例子列表04-HKLM..Run:[nwiz]nwiz.exe/install

当你修复O4项目的时候,HijackThis不会删除与项目关连的文件。你通常必须重新启动进入安全模式手动删除它们,

清除GlobalStartup和Startup项目的工作稍微有些不同。HijackThis将会删除这些项目中找到的快捷方式,而不是他们所指向的文件。

如果是一个可执行程序驻留在GlobalSartup或者Startup目录中那么有问题的项目将被删除。

虽然许多合法的程序也已这种方式启动,一个项目可能看起来像正常的但仍然可能是一个恶意程序。

你应该为O4项目查询下面的列表:

BleepingComputerStartupDatabase

Answersthatwork

GreatisStartupApplicationDatabase

Pacman‘sStartupProgramsList

Pacman‘sStartupListsforOfflineReading

KephyrFileDatabase

WintasksProcessLibrary

WindowsStartupOnlineDatabase

O5区段

这个区段对应于控制板中的Internet选项显示控制。

至少在WindowsXP中你可以藉由在c:windowscontrol.ini中增加条目来制定哪些特定的控制板不可见的。

使用的文件:control.ini

例子列表O5-control.ini:inetcpl.cpl=no

如果你见到类似上面那行,那么那可能是一个信号:某个软件正在尝试使你难以改变你的设定。

除非它这么做是出于某个特定的已知理由,比如系统管理员设定的策略或者Spybot-S&D所做的限制,否则你可以让HijackThis修复它。

O6区段

这个区段对应于通过变更注册表的特定设置对在InternetExplorer的选项或主页进行一个管理性的锁定。

注册表键:HKCUSoftwarePolicyMicrosoftInternetExplorerRestrictions

例子列表O6-HKCUSoftwarePolicyMicrosoftInternetExplorerRestrictions

这些项应该只在系统管理员故意如此设定或者使用了Spybots的Mode->AdvancedMode->Tools->IETweaks中的首页和选择项锁定时出现。

O7区段

这个区段对应于通过变更注册表的一个项目从而不允许运行注册表编辑器。

注册表键:HKCUSoftwareMicrosoftWindowsCurrentVersionPolicySystem

例子列表O7-HKCUSoftwareMicrosoftWindowsCurrentVersionPolicySystem:DisableRegedit=1

请注意,许多系统管理员在办公室环境下故意将此项锁定,这时让HijackThis修复它可能会违背的企业的政策。

如果你是系统管理员而它在没有经你许可下就被启用了,那么让HijackThis修复它。

O8区段

这一个区段对应于在InternetExplorer的上下文菜单中发现的额外的项目。

这意谓当你在你当前浏览的网页上右击的时候,你将会见到这些选项。

注册表键:HKEY_CURRENT_USERSoftwareMicrosoftInternetExplorerMenuExt

例子列表O8-Extracontentmenuitem:&GoogleSearch-res://c:windowsGoogleToolbar1.dll/cmsearch.html

这些列出的项目表示当你右击一下的时候,将会在菜单中出现的物件,以及当你实际按下某个选项时会调用的程序。

特定例子,类似"BrowserPal"总是应该被移除,而且其余的应该使用Google研究下。在这里你可能找的一个合法程序的例子是GoogleToolbar。

当你修复这些类型的项目的时候,HijackThis不会删除列出的有问题的文件。建议你重新启动进入安全模式删除有问题的文件。

O9区段

这个区段对应于在InternetExplorer工具栏上的按钮或者在InternetExplorer的‘工具’菜单中非默认安装的项目。

注册表键:HKEY_LOCAL_MACHINESoftwareMicrosoftInternetExplorerExtensionregistrykey。

例子列表O9-ExtraButton:AIM(HKLM)

如果你不需要这些按钮和菜单项或者知道他们是恶意程序,你可以安全地移除他们。

当你修复这些类型的项目的时候,HijackThis不会删除列出的有问题的文件。建议你重新启动进入安全模式删除有问题的文件。

O10区段

这个区段对应于Winsock劫持程序或者其它已知的LSP.(LayeredServiceProvider)

LSPs是一种将其它程序链接到你的计算机的Winsock2设备一种方法。因为LSPs彼此链接在一起,当使用Winsock的时候,

数据也会在链中的每个LSPs间传输。间谍软件和劫持程序能够使用LSPs监视在你的因特网连接之上传输的所有的流量。

当删除这些对象的时候,你应该极度的小心,如果它在没有适当地修复链中的断点之前就被移除,你有可能会失去因特网连接。

例子列表O10-BrokenInternetaccessbeacuseofLSPProvider‘spsublsp.dll‘missing

许多病毒扫描软件开始在Winsock层扫描病毒、特洛伊木马等。问题是它们大多数在删除有问题的LSP之后没有以正确的顺序重建LSPs。

这可能导致HijackThis发现一个类似于上面例子的问题并发出警告,即使因特网仍然能够工作。

在修复这些错误的时候,你应该因此寻求来自一个富有经验的使用者的建议。同时也建议你使用在下面链接的LSPFix来修复它们。

Spybot

通常能够修复它们但请确认你拥有最新的版本。

或许你可以使用专门为这类型的问题题设计的一个工具,叫做

LSPFix

。你也可以访问

Zupe‘sLSPListPage

的列表来查看它们是否合法。

O11区段

这个区段对应于已经被添加到IE的Internet选项的高级选项卡的一个非默认的选项组。

如果你打开IE的Internet选项,你将会见到一个高级选项卡。通过在一个注册表键下面增加一个项目可以在那里显示一个新的组。

注册表键:HKEY_LOCAL_MACHINESoftwareMicrosoftInternetExplorerAdvancedOptions

例子列表O11-Optionsgroup:[CommonName]CommonName

据HijackThis的作者Merijn的表示,目前只有一个已知的劫持程序使用这个项目,它就是CommonName。

如果你在列表中见到CommonName,你可以安全地移除它。如果它是另外的一个项目,你应该Google一下。

O12区段

这个区段对应于IE浏览器扩展。

IE浏览器扩展是当IE启动时加载的,为IE提供功能扩展的一些程序。有许多浏览器扩展是合法的,比如PDF查看器和非标准图像查看器。

注册表键:HKEY_LOCAL_MACHINESoftwareMicrosoftInternetExplorerPlugins

例子列表Pluginfor.PDF:C:ProgramFilesInternetexplorerpluginnppdf32.dll

大多数的浏览器扩展是合法的,在你删除它们之前因此你应该先Google一下你不认识的项目。

一个已知的你应该删除的浏览器扩展是以OFB为扩展名的Onflowplugin。

当你用HijackThis修复这些类型的项目的时候,HijackThis将会尝试删除列出的有问题的文件。有时候即使IE已经关闭,文件可能仍被使用。

如果在你用HijackThis修复它之后,文件仍然存在,建议你重新启动进入安全模式删除有问题的文件。

O13区段

这个区段对应于一个IE默认前缀(DefaultPrefix)劫持。

默认前缀是一个Windows设置,指定如何处理没有在前面输入http://、ftp://等的网址。

默认情况下Windows将会在开头附加http://做为默认的Windows前缀。你可以通过编辑注册表将这换成一个你选择的默认前缀。

CoolWebSearch这种劫持程序正是通过将其改为http://ehttp.cc/?来作恶。这意谓当你想连接一个网址比如说www.google.com,

你将会访问http://ehttp.cc/?www.google.com,这实际上是CoolWebSearch的网站。

注册表键:HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionURLDefaultPrefix

例子列表O13-WWW.Prefix:http://ehttp.cc/?

如果你遇到类似上面那个例子的问题,你应该运行CWShredder。这个程序可以移除在你的机器上的CoolWebSearch的所有的已知变种。

你可以该在这里阅读如何使用CWShredder的指导:

HowtoremoveCoolWebSearchwithCoolWebShredder

如果CWShredder没找到和修复问题,你应该总是让HijackThis来修复这个项目。

O14区段

这个区段对应于‘重置Web设置’劫持。

在你的计算机上有一个文件用于将IE的选项重置回他们的Windows默认值。

这个文件储存在c:windowsinfiereset.inf中而且包含需要使用的所有的默认设定。当你重置一个设定的时候,

它将会读取该文件并且将指定的设定改为在文件中描述的值。如果一个劫持程序改变了在那一个文件中的信息,

那么当你重置那一个设定的时候,你将再次被感染,因为它将会读取来自iereset.inf文件的不正确的信息。

例子列表O14-IERESET.INF:START_PAGE_URL=http://www.searchalot.com

请注意这个设定有可能已经合法地被一个计算机制造商或机器的系统管理员改变。如果你不认识那些地址你应该修复它。

O15区段

这个区段对应于在IE受信区域和默认协议中的站点或IP地址。

受信区域

IE的安全性以一组区域为基础。每个区域有不同的安全措施来确定在此区域中的站点可以运行什么脚本和应用程序。

这里有被称为受信区域的一个安全区域。这一个区域有最低的安全措施而且允许其中的站点在不需要你确认的情况下运行脚本和应用程序。

它因此成为恶意站点使用的一个常见伎俩,以便以后能很容易地通过在受信区域中的站点感染你的计算机。

注册表键:

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionInternetSettingsZoneMapDomains

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternetSettingsZoneMapDomains

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionInternetSettingsZoneMapRanges

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternetSettingsZoneMapRanges

例子列表O15-TrustedZone:http://www.bleepingcomputer.com

O15-TrustedIPrange:206.161.125.149

O15-TrustedIPrange:206.161.125.149(HKLM)

Domains或Ranges哪个将被IE使用决定于使用者正在尝试访问的网址。如果网址中包含一个域名,那么它将会将会在Domains子键中搜寻符合的项。

如果它包含一个IP地址那就搜寻Ranges子键来查找符合的项。当网域添加为一个受信站点或者受限站点他们将被分配一个值来表示。

如果他们被分配到*=4这个值,那一个网域将会被添加到受限区域。如果他们的值为*=2,那么那一个网域将会被加到受信区域。

增加一个IP地址的工作稍微有些不同。在SoftwareMicrosoftWindowsCurrentVersionInternetSettingsZoneMapRanges键下,

你可以找到名为Ranges1,Ranges2,Ranges3,Ranges4,...的其他的键。每个子键对应于一个特定的信任区域/协议。

如果你增加一个IP地址到一个安全区域,Windows将会在以Ranges1为开始创建一个包涵该区域所有IP地址及特定协议的子键。

举例来说,如果你增加如一个受信站点http://192.168.1.1,Windows会产生第一个可用的的Ranges键(Ranges1)而且增加一个数值http=2。

任何将来的可信赖的http://IP地址将会被添加加到Range1键。现在如果你增加一个使用http协议的受限的站点(例如http://192.16.1.10),

Windows会按顺序创建一个新的键,叫做Range2。它的值会是http=4,而且任何以后添加到受限站点的IP地址将会被放在这个键下。

每个协定和信任区域设定组合都会延续这种方式。

如果你曾经在这里见到任何域名或者IP地址,除非它是一个你认识的网址,比如你的公司使用的,否则通常应该移除它。如果你希望修复它们,

你可以在free.aol.com找到一个公共的列表。当他们基本上是不必要的时候,

对我个人来讲会把所有的项目从受信区域移除。

ProtocolDefaults

当你使用IE连接到一个站点的时候,那一个站点的安全权限授权于它所在的区域。5个区域中的每一个都有一种相关的具体的识别号码。

这些区域以及它们相关联的号码的是:

区域区域映射

MyComputer0

Intranet1

Trusted2

Internet3

Restricted4

每一个用于连接到站点的协议,像是HTTP、FTP、HTTPS,都被映射到这些区域其中的一个。下列各项是默认的映射:

协议区域映射

HTTP3

HTTPS3

FTP3

@vit1

shell0

举例来说,如果你连接到一个使用http://的站点那么将会是默认的Internet区域的一部份。这是因为http的默认区域是3即Internet区域。

如果恶意软件改变了特定协议的默认区域那么就会发生问题。举例来说,如果恶意软件已经将HTTP协议的默认区域改为2,

那么你使用http连接到的任何站点将会被认为是处于受信区域中。到现在为止尚没有已知的恶意软件利用它,但我们可能会看到HJT正在枚举这个键。

注册表键:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionInternetSettingsZoneMapProtocolDefaults

HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionInternetSettingsZoneMapProtocolDefaults

如果默认的设定被改变你们将会见到一个类似下面的HJT项目:

例子列表O15-ProtocolDefaults:‘http‘protocolisinTrustedZone,shouldbeInternetZone(HKLM)

你可以简单的通过HJT项目来修复这些设定使他们回到默认值。

O16区段

这个区段对应于ActiveX对象也被称为DownloadedProgramFiles。

ActiveX对象是从网站下载到你的计算机上的程序。这些对象被储存在C:WindowsDownloadProgramFiles下。

它们同样以在花括号之间的那串数值作为CLSID来被注册表引用。这里有许多合法的ActiveX,比如这个iPixViewer的例子。

例子列表O16-DPF:{11260943-421B-11D0-8EAC-0000C07D88CF}-(iPixActiveX控制)http://www.ipix.com/download/ipixx.cab

如果你发现不认识的名字或地址,你应该Google下看看它们是否是合法的。如果你感觉它们不是,你可以修复它们。

即便删除了你计算机上的几乎所有ActiveX对象也不会有什么问题,因为你可以再次下载它们,

要知道有一些公司的应用程序也会使用ActiveX对象,所以要小心。你应该总是删除带有sex、porn、dialer、free、casino等词语的016项目。

有一个叫做SpywareBlaster的带有大量恶意ActiveX对象的数据库的程序。你可以下载和通过它搜寻已知的ActiveX对象数据库。

关于使用SpywareBlaster的指南可以在这里找到:

UsingSpywareBlastertoprotectyourcomputerfromSpyware,Hijackers,andMalware.

当你修复O16项目的时候,HijackThis将会尝试从你的硬盘删除他们。通常这不会有什么问题,但是有时候HijackThis可能不能删除有问题的文件。

如果发生了这种情况,请重新启动进入安全模式删除它。

O17区段

这个区段对应于Lop.com域名入侵。

当你使用主机名像是www.bleepingcomputer.com而不是IP地址访问一个网站的时候,你的计算机通过一个DNS服务器将主机名解析为一个IP地址。

域名入侵是指,劫持程序改变你的机器上的DNS服务器指向他们自己的服务器,他们能将你定向到他们希望的任何的位置。

藉由把google.com加入他们的DNS服务器,他们能在你试图访问www.google.com的时候,把你重定向到一个他们的选择的网站。

例子列表017-HKLMsystemCS1serviceVxDMSTCP:NameServer=69.57.146.14,69.57.147.175

如果你见到此项目而它并不属于你所认识的ISP或者公司的网域,以及DNS服务器不属于你的ISP或者公司,那么你应该让HijackThis修复它。

你可以到Arin查询下whoisa通过DNS服务器的IP地址来判断他们属于哪个公司。

O18区段

这个区段对应于额外的协议和协议劫持。

这个方法通过将你的电脑使用的标准协议驱动更改为劫持程序所提供的驱动来实现。这让劫持程序可以控制你的计算机以特定方式发送接受信息。

注册表键:

HKEY_LOCAL_MACHINESoftwareClassPROTOCOLSHKEY_LOCAL_MACHINESoftwareClassCLSID

HKEY_LOCAL_MACHINESoftwareClassProtocolHandler

HKEY_LOCAL_MACHINESoftwareClassProtocolFilter

HijackThis首先读取非标准的协议的注册表协议区段。一但找到便在列出的CLSID中查询于关于它的文件路径的信息。

例子列表O18-Protocol:relatedlinks-{5AB65DD4-01FB-44D5-9537-3767AB80F790}-C:PROGRA~1COMMON~1MSIETSmsielink.dll

通常嫌犯是CoolWebSearch,RelatedLinks和Lop.com。如果你发现了这些项,你可以让HijackThis修复它。

使用Google来看看文件是否是合法的。你也可以使用Castlecop‘sO18List来帮助你确认文件。

需要注意的是修复这些项目似乎不会删除与它有关的注册表项目或文件。你应该重新启动进入安全模式手动删除有问题的文件。

O19区段

这个区段对应于用户式样表劫持。

式样表是描述html页面的布局,彩色和字型如何显示的一个模板。这一类型的劫持程序会重写为残障人士设计的默认式样表单,

并引起大量的弹出窗口和潜在的速度降低。

注册表键:HKEY_CURRENT_USERsoftwareMicrosoftInternetExplorerStyle:UserStylesheets

例子列表O19-Userstylesheet:c:WindowsJavamy.css

除非你确实创建了自己的式样,否则你通常可以移除它们。

当你修复项目的这些类型的时候,HijackThis不会删除在列的有问题的文件。建议你重新启动到安全模式删除式样表单。

O20区段

AppInit_DLLs

这个区段对应于通过AppInit_DLLs的注册表值和WinlogonNotify子键载入文件

AppInit_DLLs注册表值包含了当user32.dll被载入时将会载入的一连串的动态链接库。而大多数的Windows可执行程序都会使用user32.dll,

这意谓着任何在AppInit_DLLs注册表键列出的DLL也会被载入。当它被多个进程里面载入的时候,要移除DLL将会变得非常困难,

其中一些很难在不引起系统不稳定的情况下被终止。user32.dll文件也被很多当你登录时系统自动启动的进程使用。

这意谓着AppInit_DLLs中的文件将会非常早在我们可以访问系统之前就被载入,Windows启动程序可以允许DLL隐藏自身或保护自身。

这一个方法已知被一个CoolWebSearch的变种使用而且只能在注册表编辑器中同过右击数值查看,并且选择修改二进制数据。

另外RegistrarLite也可以相对容易的查看这些DLL。

注册表键:HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsNTCurrentVersionWindows\AppInit_DLLs

例子列表O20-AppInit_DLLs:C:Windowssystem32winifhi.dll

有些使用这个注册表键的合法程序,所以当删除在列的文件的时候,你应该小心。

使用我们的BleepingComputerStartupDatabase或CastlecopsO20list来帮助你确认文件。

当你修复这一类型的项目的时候,HijackThis不会删除在列的有问题的文件。建议你重新启动进入安全模式删除有问题的文件。

WinlogonNotify

WinlogonNotify键通常被Look2Me感染。HijackThis将会列出所有非标准的WinlogonNotify键,以便你能容易地发现哪一个是本不属于那里的。

你可以通过列出的在%SYSTEM%目录下的一个随机名字的Dll来确认Look2ME感染的键。即使它并不属于那里,该键也会有一个看似正常名字。

注册表键:HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsNTCurrentVersionWinlogonNotify

例子列表O20-WinlogonNotify:Extensions-C:Windowssystem32i042laho1d4c.dll

当你修复这个项目的时候它将会移除注册表中的键但保留文件。你必须手动删除这个文件。

O21区段

这个区段对应于通过ShellServiceObjectDelayLoad注册表键载入的文件。

这个注册表以于Run键相似的方式包含数值。与直接指向文件本身不同的是,它指向CLSID的InProcServer,它包含有关于正在被使用的特定DLL文件的资讯。

当你的计算机启动的时候,在这个键下面的文件自动地被Explorer.exe载入。因为Explorer.exe是你的计算机的外壳程序,它总是会启动,

那么这样一来在这个键下面的文件也总是会被载入。因此这些文件在任何人为干预发生之前就早在启动过程中载入了。

使用方法的劫持程序能被下列项目辨认出:

例子列表R0-HKCUSoftwareMicrosoftInternetExplorerMain,StartPage=C:Windowssecure.html

R1-HKCUSoftwareMicrosoftInternetExplorerMain,Default_Page_URL=C:Windowssecure.html

注册表键:HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionShellServiceObjectDelayLoad

例子列表O21-SSODL:System-{3CE8EED5-112D-4E37-B671-74326D12971E}-C:Windowssystem32system32.dll

HijackThis使用内部的的白名单来排除这个键下面的合法项目。如果你为这见到了这个个列表,那么它就不是标准的而且应该被视为可疑的。

使用我们的BleepingComputerStartupDatabase或CastlecopsO20list来帮助你确认文件。

当你修复这些类型的项目时,HijackThis不会删除在列的有问题的文件。建议你重新启动进入安全的模式删除有问题的文件。

O22区段

这个区段对应于通过SharedTaskScheduler注册表值载入的文件。

当你启动Windows的时候,这一个注册表项目会自动地运行。当前只有CWS.Smartfinder使用这个键。

注册表键:HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionExplorerSharedTaskScheduler

例子列表O22-SharedTaskScheduler:(noname){3F143C3A-1457-6CCA-03A7-7AAA23B61E40F}-c:windowssystem32mtwirl32.dll

小心地移除该键所列出的项目,因为有些是合法的。你的可以使用google来了解它是否合法的。CWS.Smartfinder可以用CWShredder移除。

使用我们的BleepingComputerStartupDatabase或CastlecopsO20list来帮助你确认文件。

Hijackthis将会删除与SharedTaskScheduler相关的项目,但不会删除它指向的CLSID以及CSLID的Inprocserver32指向的文件。

因此你应该总是重新启动到安全模式手动删除这些文件。

O23区段

这个区段对应于XP,NT和2003的系统服务。

服务是在Windows启动时自动载入的程序。这些服务无论是否有使用者登陆到计算机都会被载入,而且经常被广泛用处理系统任务,

像是Windows操作系统功能,防病毒软件或应用程序服务器。近来恶意软件利用服务来感染计算机呈增加趋势。

因此仔细调查列出的看起来不正确的每一个服务是很重要的。你可能找到的常见的恶意软件服务是HomeSearchAssistant和BargainBuddy的新变种。

你可以在下面找到一些相关的例子。

多数的微软服务已经被加到白名单,因此他们将不会被列出。如果你想同时查看它们你可以使用/ihatewhitelists参数启动HijackThis。

合法服务的例子:

例子列表O23-Service:AVG7AlertManagerServer(Avg7Alrt)-GRISOFT,s.r.o。-C:PROGRA~1GrisoftAVGFRE~1avgamsvr.exe

HomeSearchAssistant的例子:

例子列表O23-Service:WorkstationNetLogonService-Unknown-C:Windowssystem32crxu.exe

BargainBuddy的例子:

例子列表O23-Service:ZESOFT-Unknown-C:Windowszeta.exe

O23-Service:ISEXEng-Unknown-C:Windowssystem32angelex.exe

当你修复一个O23项目的时候Hijackthis将会将这一个服务改为已禁用,并停止该服务,然后要求使用者重新启动。

它将不会删除注册表中的服务或者它指向的文件。为了删除它你需要知道服务名。这个名字是在括号之间的文本。

如果显示出的名字和服务名字相同,那么它就不会再列出服务名字。

有你可以用三种方法来删除服务:

1.通过在命令行提示符下键入XP的SC指令来删除它:

scdeleteservicename

你可以使用下列的例子中的注册表文件来删除服务:

2.使用注册表文件删除服务。下面的注册表文件是一个该如何移除Angelex.exeBargainBuddy变种的例子:

REGEDIT4

[-HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_ISEXENG]

[-HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesISEXEng]

[-HKEY_LOCAL_MACHINESYSTEMControlSet001EnumRootLEGACY_ISEXENG]

[-HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesISEXEng]

[-HKEY_LOCAL_MACHINESYSTEMControlSet003EnumRootLEGACY_ISEXENG]

[-HKEY_LOCAL_MACHINESYSTEMControlSet003ServicesISEXEng]

3.使用HijackThis删除服务。你可以点击Config,MiscTools,按下DeleteanNTservice..按钮。当它打开以后你应该输入服务名按下OK。

要小心的移除这些键中列出的项目,它们大部分是合法的。你可以使用BleepingComputerStartupDatabase来研究O23项目。

结论

HijackThis是检查浏览器的细节以及Windows正在运行什么的一个非常有力的工具。不幸地是要诊断HijackThis的扫描结果可能会很复杂。

希望我的忠告和解释将会略微减轻它的复杂度。这个程序需要谨慎的使用,如果不正确地移除了一些项目会引起合法的程序出问题。

如果你有任何的疑问可以在我们的间谍软体论坛中贴出来。

如果你希望得到关于使用HijackThis和其他的反间谍软件移除的恶意软件的更多资讯,你可以参加BleepingComputerHijackThisTrainee计划。

--

LawrenceAbrams

BleepingComputerInternetSecurityandSpywareTutorials

校订信息:

03/30/04:增加所有的启动位置到O4区段。增加关于F2区段的资讯。增加在文件末尾的已命名的锚链标签使人们能够链接到我。

03/31/04:增加更完整的关于F2和F3区段的资讯。

04/01/04:增加更多的迫切的关于病毒扫描器的不适当地链接了LSPs的警告到O10区段。

04/09/04:增加关于CWShredder的资讯到O13区段。

04/24/04:增加关于Obfuscated的意义的资讯到R区段。

04/25/04:增加在顶部的骗子警告并改变了风格以反映较新的指南。

05/21/04:增加关于以_结束的R3项目的资讯。

07/09/04:增加关于新的O20,O21,O22项目,新的进程管理和主机文件管理的资讯,以及在1.98版中的错误修正校订。

12/24/04:增加关于1.99.0版的新功能扩展更新了O15项目的资讯,在O23项目方面的信息以及新功能像是多进程终止、广告间谍和程序介面的信息。

02/16/05:增加关于1.99.1版的新功能的资讯。以及在新的O15项目的重点:默认协议和O20WinlogonNotify键。

5/29/06:更新了O6项目以反映免疫功能的正确位置。

本文为chenke_ikari翻译,首发于豆腐的简陋小屋

本文采用CreativeCommons署名-非商业性使用-相同方式共享2.5China许可协议进行许可

爱华网

爱华网